La sécurité des systèmes d’information est un défi majeur pour toutes les organisations de nos jours. Mettre en place et maintenir une politique et une infrastructure sécurisée est un challenge perpétuel. Certains aspects de la sécurité des SI peuvent cependant être efficacement contrôlés via des solutions de gestion des droits d’accès et des identités.

Ces projets sont des chantiers importants nécessitant des ressources techniques et fonctionnelles représentant par conséquent un certain budget. Du fait du contexte économique et de l’ampleur de ce type de projet, si l’entreprise démarre de zéro ou presque, il peut être intéressant d’initier une approche globale de gestion des identités et des droits d’accès par le biais de solutions intermédiaires, qui permettront, à terme, d’obtenir une solution globale efficace et pérenne.

Les solutions de Single Sign On (SSO) représentent une brique technique permettant d’initier en entreprise une politique de gestion des droits d’accès et radier les problèmes de sécurité les plus basiques, notamment ceux liés à la gestion des mots de passe.

L’implémentation d’une solution de Single Sign On est une étape importante pour les entreprises en quête de gestion des droits d’accès, elle permet de gérer des politiques d’accès avec une grande finesse et permet également de simplifier l’accès aux utilisateurs en ne fournissant qu’un seul point d’accès. Un article précédent sur le blog Synetis rappelle les mythes et fonctionnalités associées au Single Sign On [1].

Synetis, en tant que partenaire de nombreux éditeurs, a acquis une expérience certaine en conseil et intégration des solutions de SSO. Nous avons pu remarquer que ces solutions sont historiquement basées sur deux grandes architectures apportant chacune son lot d’avantages et d’inconvénients. Cet article a pour but de mettre en avant les principales différences entre ces deux méthodes qui peuvent être un élément déterminant dans le choix des solutions par nos clients :

Web Single Sign On

Le Web Single Sign On (WebSSO) fournit un framework d’authentification aux applications à travers la mise en place d’un portail d’authentification qui va jouer le rôle d’interface entre le poste utilisateur et l’application.

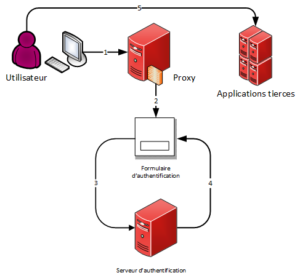

L’implémentation d’un WebSSO en tant que framework d’authentification est plus efficace pour fournir l’authentification à des applications Web. Le scénario typique d’une authentification via cette architecture est le suivant :

- L’utilisateur tente de se connecter à l’application via l’adresse qui lui a été communiqué

- Il est redirigé suite à sa tentative d’accéder à la page d’authentification de l’application cible. A noter que ceci nécessite une modification du code de chaque application cible pour forcer la redirection vers la page/application d’authentification standard de la solution de SSO.

- L’utilisateur entre alors son couple login/mot de passe sur le formulaire d’authentification.

- La page/application web vérifie le couple login/mot de passe auprès du serveur d’authentification.

- Le serveur agit comme un proxy et fournit automatiquement les informations de l’utilisateur requise pour la connexion aux applications. Plusieurs méthodes peuvent être utilisées pour identifier l’utilisateur sur les applications cibles. L’utilisation de cookies envoyés via SSL/TSL, de certificats ou l’utilisation d’un Central Authentication Service (CAS) sont, entre autres, des méthodes courantes pouvant être implémentées en fonction du choix de la solution.

Enterprise Single Sign On

Les solutions de type Enterprise Single Sign On (ESSO) permettent la centralisation de l’authentification des utilisateurs via l’installation, entre autres, d’un composant sur l’ensemble des postes clients, la principale différence avec le WebSSO réside dans ce détail.

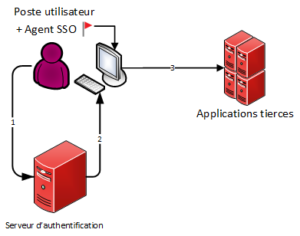

L’architecture générique de ce type de solution est le suivant :

Le schéma d’authentification d’un utilisateur via une solution d’ESSO se déroule de la façon suivante :

- La connexion à ce type de SSO se réalise en général dès l’authentification de l’utilisateur sur son poste de travail. Le client SSO installé sur l’ordinateur personnel de l’utilisateur va envoyer les éléments d’authentification (automatiquement ou non, selon le paramétrage de la solution) au serveur SSO via le réseau de l’entreprise.

- Le serveur d’authentification valide ou non l’authentification de l’utilisateur sur le réseau.

- Une fois authentifié sur le réseau, le client SSO réalisera l’authentification de l’utilisateur à l’application lorsque celui-ci souhaitera s’y connecter.

Un des intérêts du Single Sign On est de fournir une amélioration, visible rapidement pour les utilisateurs finaux,en terme de facilité d’utilisation, ce qui n’est pas négligeable pour promouvoir la sécurité du SI en entreprise.

En schématisant, nous pourrions dire que le WebSSO (ILEX, FORGEROCK, …) a pour bénéfices de permettre un déploiement rapide ayant pour conséquence un coût réduit. Le ESSO (AVENCIS, ORACLE, EVIDIAN, ILEX…) quant à lui, a pour principal avantage d’être plus facilement évolutif une fois déployé (la seule nécessité étant d’installer le client SSO sur les nouveaux postes alors que le WebSSO requiert une modification des applications à « enrôler »). Certains de nos partenaires tels qu’ILEX et sa solution Sign&Go permettent une installation à la fois en WebSSO et en ESSO.

De par ses partenariats, Synetis possède l’expertise nécessaire sur tous les types de solutions de SSO du marché, nous permettant de nous engager à fournir à nos clients la solution la plus adaptée à leurs besoins et à leur SI, en fonction de leurs contraintes techniques, budgétaires, politiques…

L’émergence du Cloud, des applications externes au SI (SaaS) ainsi que le BYOD posent des interrogations au sujet de ces architectures qui ne sont pas toujours adaptées à ces nouveaux concepts, selon Gartner, d’ici 2016, environ 25% des implémentations de solutions de gestion des identités et droits d’accès seront des solutions in-the-Cloud plutôt que des solutions hébergées en interne [2]. Aujourd’hui, le taux d’implémentation de ces solutions est de l’ordre de 5%. Des solutions de SSO externalisées ont déjà vu le jour et tendent à se démocratiser, tandis que d’autres solutions tel que Mobility Center d’ILEX, s’affirme comme étant aujourd’hui la solution de SSO pour répondre aux problèmes de mobilité rencontrés. Ces problématiques seront abordées dans un prochain article.

Vincent

Consultant Sécurité