Sécurisation des emails.

– Comment se prémunir –

Depuis une vingtaine d’années, l’avènement d’Internet a changé nos vies dans de nombreux domaines. Parmi les révolutions apportées par cette bulle, nos façons de communiquer ont radicalement évolué. Fini le délai d’attente de la poste pour les courriers, les conversations par téléphone limitées dans l’espace par la prise murale… Aujourd’hui tout va plus vite, et plus personne ne peut se passer de ces moyens de communication, que ce soit sur un plan personnel ou professionnel.

Avec ces nouvelles technologies, de nouvelles menaces sont apparues, et il ne se passe pas une semaine sans qu’une faille soit découverte ou qu’une attaque informatique fasse la une des médias. Dans la majorité des cas, l’élément déclencheur de ces intrusions est lié à une erreur humaine. Par conséquent, les mails sont une des cibles privilégiées des cyber-attaquants !

Cet article présentera les attaques mail les plus communes et les façons de s’en prémunir.

L’attaque « La fraude au président »

Cette technique consiste à se faire passer pour un responsable de la société dans laquelle travaille la victime et de demander un virement vers un compte externe. Les raisons peuvent être multiples (paiement d’une facture, règlement d’un client, rachat de société, etc…) et souvent urgentes. La victime, pensant avoir affaire à ses dirigeants ordonne un ou plusieurs virements sans vérifier la véracité de la demande. De nombreuses sociétés sont victimes de ces attaques et certaines ont été contraintes à mettre la clé sous la porte, faute de liquidité suite à de fortes sorties d’argent.

En France, le préjudice global a été estimé à 485 millions d’euros pour ce type d’attaque entre 2010 et 2016.

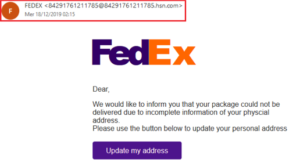

Le mail commercial frauduleux

La majorité des clients de messagerie utilise le header « FROM » pour afficher le nom de l’expéditeur. Or il est possible de le modifier lors de la création d’un mail et d’indiquer celui que l’on souhaite. Certains attaquants reproduisent des mails commerciaux de grandes enseignes (Amazon, Veepee…)

mais remplacent la destination des liens utilisés vers des sites de téléchargement de virus ou de faux sites semblables aux vrais pour récupérer des comptes utilisateurs.

Il est fortement recommandé de vérifier l’email de l’expéditeur, comme le montre la photo ci-contre.

Pour se prémunir de la majorité de ces mails intempestifs (SPAM, virus, etc.), il existe des solutions proposées par les éditeurs. A titre informatif, voici les Awards 2019 par le Gartner ici pour ces solutions de sécurité mail : https://www.gartner.com/reviews/customers-choice/email-security.

Cependant, certains protocoles permettent déjà d’assurer au destinataire l’intégrité de l’émetteur ainsi que des données qui transitent.

Le protocole SPF, validation de l’émetteur

SPF (Sender Policy Framework) permet d’apporter une protection contre les attaques par fraude au président. Cela consiste à extraire du mail reçu le champ ‘MAIL FROM’, puis de générer une requête DNS sur le nom de domaine récupéré, afin de vérifier que l’adresse IP du serveur émetteur appartienne bien au domaine et soit autorisée à envoyer des mails en utilisant ce domaine.

Avant d’ajouter la protection SPF sur votre serveur de messagerie, il est nécessaire de créer les enregistrements SPF des serveurs mail sur le serveur DNS du domaine. Ces derniers sont de la forme suivante :

V=spf1 mx a ip4:xx.xx.xx.xx a:host.domaine.com ~all

« V » correspond à la version SPF « Mx » permet d’identifier les serveurs mail ayant l’autorisation d’envoyer des mails avec votre domaine « ip » et « host » permettent d’identifier les serveurs mail autorisés « ~ all » pour rejeter les autres requêtes

Le protocole DKIM, validation du contenu

Figure 3 : Concept de DKIM, vérification de la clé de chiffrement DKIM via une requête DNS

DKIM (DomainKeys Identified Mail) est né de la fusion des protocoles DomainKeys de Yahoo et Identified Internet Mail de Cisco. Ce protocole permet de garantir au destinataire la véracité de la donnée qu’il a reçu. Pour cela, l’émetteur signe l’entête et le contenu du courriel avec la clé privée de son serveur mail. Puis, il ajoute la signature DKIM dans le header du mail. Le serveur destinataire effectue la vérification DKIM en déchiffrant le message avec la clé publique du serveur émetteur. Ainsi, il est certain que le message n’a pas été modifié durant le transport.

La concaténation de SPF et DKIM : DMARC

DMARC (Domain-based Message Authentication, Reporting and Conformance) a été créé par un groupe de sociétés liées à Internet (Google, Microsoft, Yahoo…). Ce protocole se base sur la corrélation de DKIM et de SPF. A ce jour, cela constitue la meilleure pratique pour éviter le spoofing des courriels et ainsi permettre de protéger vos boîtes mails de façon optimale