| Identité Numérique

Sécurité informatique : pourquoi votre Active Directory demeure une cible prioritaire ?

L’Active Directory (AD) est un service d’annuaire développé par Microsoft, intégré dans les systèmes d’exploitation Windows Server. Au cœur des systèmes d’information (SI) des entreprises, l’AD joue un rôle crucial en centralisant la gestion des identités et des accès. Son rôle central et son importance dans les organisations font de l’AD une cible privilégiée pour les hackers.

Comprendre le fonctionnement de l’annuaire AD et les dépendances entre l’annuaire AD et les autres éléments du SI

L’Active Directory (AD) est un annuaire centralisé. Il héberge les comptes utilisateurs, les groupes, les comptes ordinateurs et les politiques de sécurité (GPO) de l’entreprise.

Le contrôleur de domaine est un serveur qui détient une copie de l’annuaire (base de données AD). Les contrôleurs de domaine gèrent les demandes d’authentification et d’autorisation et ils synchronisent les changements effectués sur l’annuaire entre eux.

Par défaut, un utilisateur standard peut ouvrir une session locale (directement au niveau de l’écran de la machine) sur une station de travail et sur un serveur membre du domaine AD. Ce n’est heureusement pas le cas pour une ouverture de session via le bureau à distance (connexion à distance aux machines) ou pour les ouvertures de sessions locales sur les contrôleurs de domaine. Par défaut, les comptes d’administration membre du groupe « Domain Admins » sont administrateurs de toutes les stations de travail et de tous les serveurs du domaine.

Pour ces raisons, l’AD est une cible de choix pour les attaquants. En devenant « Admin du domaine », les attaquants prennent généralement le contrôle de 90% du système d’information.

De plus, les équipes IT interconnectent souvent tous les composants du SI à l’annuaire Active Directory. Il n’est en effet pas rare que les équipes IT utilisent un compte utilisateur Active Directory pour administrer les hyperviseurs (Vmware ESX, Hyper-V) et/ou les serveurs de sauvegarde. Dans ce cas, les attaquants peuvent ainsi escalader leur accès sur d’autres systèmes qui n’ont rien à voir avec l’annuaire Active Directory et détruire les sauvegardes qui sont en ligne (sauvegardes non déconnectées). Une cartouche LTO dans un robot de sauvegarde n’est pas une sauvegarde déconnectée !

Comprendre les étapes d’une attaque vers l’AD

En configuration par défaut, il est relativement facile d’attaquer un AD. Un constat alarmant étant donné son rôle central dans la gestion des identités et des accès au sein des réseaux d’entreprise. Sur Internet, des kits d’attaques sous forme de vidéos tutorielles ou d’outils prêts à l’emploi sont facilement accessibles, facilitant la tâche des acteurs malveillants.

Des outils comme CrackMapExec, Metasploit, Mimikatz, Impacket, ou Certipy-ad permettent de prendre le contrôle d’un AD en parfois moins de 30 minutes. Ces outils sont disponibles dans des distributions spécialisées comme Kali Linux sont très simples d’usage.

Une attaque vers l’AD peut être résumée en trois étapes

Accès au réseau interne de l’entreprise et obtention d’un premier login / mot de passe d’un compte utilisateur standard :

Si l’attaquant n’a pas d’accès au réseau interne de l’entreprise, cela commence généralement par un courriel contenant un lien malveillant (phishing) qui dirige l’utilisateur vers une fausse page de connexion (Linkedin, Google, Microsoft 365, etc). Un outil comme Evilginx permet la création de ce type de lien très facilement. Avec les identifiants volés, les cybercriminels peuvent se connecter au réseau interne via les accès distants de l’entreprise (VPN, accès Bureau à distance / Citrix) comme le ferait un utilisateur en situation de télétravail.

Une fois que l’attaquant a un accès au réseau interne de l’entreprise, il peut directement exploiter des vulnérabilités dans les protocoles comme LLMNR ou NETBT-NS pour intercepter et récupérer le login / mot de passe d’utilisateurs.

Reconnaissance interne :

S’il dispose d’un compte utilisateur standard et d’un accès au réseau interne de l’entreprise, l’attaquant peut démarrer la phase de reconnaissance interne. Des outils disponibles gratuitement comme PingCastle et Purple Knight peuvent permettre à un attaquant d’identifier les vulnérabilités au niveau de l’annuaire Active Directory. Les serveurs non mis à jour et les postes de travail vulnérables sont des cibles faciles. L’outil Metasploit exploite des failles comme, par exemple, EternalBlue et permet aux attaquants d’obtenir des privilèges d’administration sur les machines ciblées (accès “Système”).

Elévation de privilèges et mouvement latéral jusqu’à obtenir un accès Administrateur du domaine :

L’attaquant a maintenant pour objectif de disposer d’un compte membre du groupe Admins du domaine.

En exploitant le cache d’authentification et les mots de passe des comptes de services sur les machines compromises, les attaquants peuvent récupérer des accès sur d’autres machines.

La mémoire du processus lsass.exe (client d’authentification) peut aussi être analysée sur des machines compromises pour récupérer les identifiants de tous les utilisateurs connectés à la machine ce qui est très problématique sur des serveurs Bureau à distance ou Citrix Apps (Citrix XenApps) où plusieurs dizaines d’utilisateurs peuvent travailler en parallèle.

Des techniques d’attaque comme AS-REP-Roasting, Kerberoasting tirent parti des faiblesses du protocole Kerberos pour dérober des identifiants. Les attaques Pass-the-Hash permettent aux attaquants de se déplacer latéralement dans le réseau en utilisant des empreintes d’authentification (NTHASH) de comptes utilisateurs compromis.

Ces mouvements latéraux vont se faire jusqu’à obtenir un compte membre du groupe Admins du domaine. Des outils gratuits comme BloodHound permettent même de déterminer les meilleurs chemins d’attaque et d’indiquer à l’attaquant le nombre de sauts requis pour la prise de contrôle de l’annuaire Active Directory.

La compréhension des motivations des attaquants et des techniques d’attaque les plus courantes est essentielle pour mettre en œuvre des mesures de sécurité efficaces et prévenir les cyberattaques ciblant l’AD.

protection & surveillance des si

Nos experts Identité Numérique

répondent à vos questions

Comment sécuriser efficacement votre Active Directory ?

La sécurisation d’Active Directory (AD), essentielle au bon fonctionnement des entreprises, nécessite une approche stratégique pour bloquer les attaques à chaque étape.

Empêcher l’attaquant d’obtenir un accès au réseau interne de l’entreprise et un login / mot de passe d’un compte utilisateur standard :

La première ligne de défense consiste à sensibiliser les utilisateurs aux dangers du phishing et des attaques par ingénierie sociale. Des politiques de mot de passe robustes, l’authentification multi-facteurs (MFA) et la formation continue sur la sécurité peuvent réduire significativement le risque de compromission des identifiants.

Empêcher la reconnaissance interne par l’attaquant :

Le déploiement de solutions Endpoint Detection and Response (EDR) jouent un rôle crucial en identifiant et en bloquant les comportements anormaux au sein de l’OS des stations de travail et des serveurs du domaine. Ces systèmes surveillent les activités suspectes et peuvent intervenir automatiquement pour contrecarrer les tentatives d’infiltration et détecter l’utilisation des outils de diagnostic AD (PingCastle, PurpleKnight) sur des machines standards.

Empêcher les élévations de privilèges et les mouvements latéraux :

Maintenir les systèmes d’exploitation à jour est fondamental pour se prémunir contre les vulnérabilités exploitées par les attaquants. Pour les machines fonctionnant sous des OS non supportés (qui ne disposent plus des correctifs), l’isolation est essentielle (VLANs).

Il est aussi possible de durcir ces systèmes et de leur dédier des comptes utilisateurs d’administration. Ces comptes d’administration ne pourront pas ouvrir de session sur d’autres machines de l’entreprise.

La désactivation des protocoles à risque (LLMNR, NTLM V1, SMB V1, etc) et le déploiement du Tiering AD bloqueront aussi de nombreux mouvements latéraux.

Utiliser des comptes non AD pour gérer les équipements des autres éléments du SI est également une bonne pratique. Cette séparation des comptes assure que l’accès est strictement limité à un élément précis du SI et réduit les vecteurs d’attaque.

Disposer de sauvegarde déconnectée permettra toujours de restaurer les données en cas d’attaque. Pour ce qui est des sauvegardes immuables, ces dernières ne peuvent pas être détruites, en tout cas pas depuis le logiciel de sauvegarde. Il est cependant souvent possible de contourner la limitation en passant par les couches basses. Par exemple : imaginons qu’une sauvegarde immuable soit stockée sur une machine virtuelle. Si l’attaquant supprime la machine virtuelle, il supprime aussi la sauvegarde immuable.

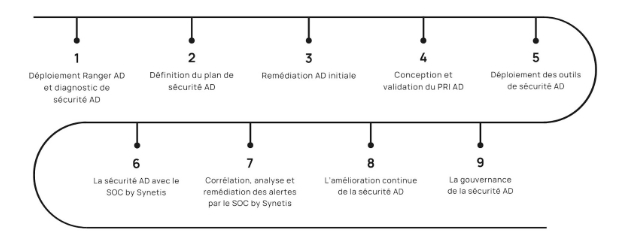

Pourquoi opter pour le MSSP AD de Synetis ?

Sécuriser efficacement son Active Directory (AD) peut être complexe et chronophage en raison de la nécessité de déployer des modèles de sécurité, de surveiller en permanence les menaces et de remédier aux vulnérabilités. Des solutions existent pour simplifier ce processus, notamment en faisant appel à des fournisseurs de services de sécurité managés (MSSP) spécialisés dans la sécurisation de l’AD.

La remédiation AD initiale et la conception du PRI AD

Le processus commence par l’installation d’outils comme Crowdstrike Falcon Protection, Microsoft Defender for Identity, PingCastle Enterprise, SentinelOne Singularity Ranger AD, Semperis DSP, Tenable AD, spécialisés dans l’analyse et le diagnostic des configurations de sécurité de l’AD.

L’objectif est d’établir une ligne de base de la sécurité actuelle et d’identifier les éventuelles vulnérabilités.

Sur la base du diagnostic initial, un plan de sécurité détaillé est élaboré. Ce plan doit couvrir les politiques, les procédures et les contrôles nécessaires pour atténuer les risques identifiés lors du diagnostic.

À cette étape, les actions correctives sont mises en œuvre pour résoudre les vulnérabilités découvertes. Cela peut inclure la mise à jour des politiques de sécurité (mots de passe, Tiering AD), la correction des configurations (nettoyage des objets inactifs, …) et la suppression des failles de sécurité (désactivation de protocoles vulnérables).

La conception et la validation d’un Plan de Reprise Informatique AD (PRI AD) sont cruciales. Il définit les étapes à suivre en cas de sinistre sur l’annuaire AD (cyberattaque, perte de tous les contrôleurs de domaine, …). Cette phase implique de concevoir et de tester le PRI pour s’assurer de son efficacité.

Le déploiement des outils de détection d’attaque et l’intégration avec le SOC by Synetis

Synetis dispose d’un SOC pour surveiller et gérer la sécurité de l’AD.

Pour cela, les outils de détection d’attaques ciblant l’annuaire AD sont déployés et configurés pour envoyer les alertes de sécurité vers le SOC de Synetis. Cette surveillance continue permet de détecter rapidement les activités suspectes et les potentielles intrusions.

Lorsque des alertes de sécurité sont détectées, l’équipe SOC les analyse pour déterminer leur validité et leur gravité. Les incidents confirmés sont traités avec des actions de remédiation appropriées en 24/7/365.

L’amélioration continue :

La sécurité est un processus continu. Les équipes se concentrent alors sur l’amélioration régulière des mesures de sécurité en place, en se basant sur les retours d’expérience, les retours de l’équipe SOC et les évolutions des menaces.

La sécurisation de l’Active Directory sur le long terme représente un défi majeur pour les entreprises. Face à ce défi, capitaliser sur un Managed Security Service Provider spécialisé dans la sécurité AD (MSSP AD) devient une solution de plus en plus privilégiée.

Avantage N°1 : sécurisation sur le long terme de l’AD

La sécurisation de l’Active Directory (AD) est un processus continu qui nécessite une vigilance constante et une adaptation aux nouvelles menaces. Un Managed Security Service Provider (MSSP) spécialisé dans l’AD peut garantir que le modèle de sécurité reste en place et fiable sur le long terme. En effet, un MSSP assure non seulement la sécurisation initiale de l’annuaire, mais aussi sa protection continue, en veillant à ce que les configurations de sécurité ne soient pas contournées et en adaptant les mesures de protection aux évolutions des menaces.

Avantage N°2 : expertise et support 24/7/365

Les MSSP offrent une expertise et un support technique 24/7/365. Cet élément est crucial pour la gestion des incidents de sécurité qui peuvent survenir à tout moment. Ils disposent d’équipes d’experts reconnus dans le domaine de la sécurité AD, capables de répondre rapidement aux incidents et de fournir des recommandations pour renforcer la sécurité de la plateforme.

Avantage N°3 : gains financiers

Opter pour un MSSP peut être économiquement avantageux pour les entreprises. Cela leur permet de bénéficier de services de sécurité de haute qualité sans avoir à embaucher des experts en interne, ce qui peut représenter une économie significative en termes de coûts de recrutement, de formation et de salaires.

Avantage N°4 : une alternative au manque de main d’œuvre qualifiée

En déléguant la gestion de la sécurité de l’AD à un MSSP, les entreprises allègent les contraintes sur leurs équipes IT internes. Grâce à cela, elles peuvent se concentrer sur des tâches à plus forte valeur ajoutée. Cela permet également de pallier le manque de ressources internes spécialisées en sécurité, un défi courant pour de nombreuses organisations.

En résumé, faire appel à un MSSP pour la gestion de la sécurité de l’Active Directory offre une protection continue et adaptative, un accès à une expertise spécialisée disponible à tout moment, des avantages économiques en termes de coûts et de ressources humaines, et une conformité aux législations en vigueur.

Avantage N°5 : corrélation des événements, anticipation et adaptation à l’évolution des menaces

Le délai entre la compromission des identifiants (credentials) et l’activation d’une attaque de chiffrement (ransomware) se réduit dramatiquement, passant de quelques jours à parfois quelques heures.

Il est donc impossible de disposer d’une procédure automatisée sur détection d’une alerte de sécurité AD.

L’utilisation d’un SIEM (Security Information and Event Management) permet aussi de corréler plusieurs sources (AD, logs du pare-feu / proxy, EDR) pour déterminer s’il s’agit d’un faux positif ou d’une vraie attaque.

L’Active Directory (AD) représente une cible de choix pour les cyberattaques en raison de son rôle crucial dans la gestion des identités et des accès au sein des entreprises. Sa centralité dans l’architecture informatique en fait une proie privilégiée pour les hackers. Sécuriser efficacement l’AD est une tâche complexe et chronophage, nécessitant la mise en place de mesures de sécurité rigoureuses et une surveillance constante des menaces.

Faire appel à un MSSP AD présente plusieurs avantages. En plus d’assurer une protection continue et adaptative de l’AD, cela permet aux entreprises de réaliser des économies significatives en termes de coûts et de ressources humaines, et garantit la conformité aux normes de sécurité en vigueur.

Sécuriser l’AD est essentiel pour protéger les données et les systèmes des entreprises contre les cyberattaques. Recourir à un MSSP AD offre une solution complète et efficace pour répondre à ce défi critique de sécurité, tout en assurant une protection optimale et une tranquillité d’esprit aux organisations.

Guillaume MATHIEU

Senior Manager Sécurité Opérationnelle