Qu’est-ce qu’une trame Ethernet et comment peut-elle être sécurisée ?

L’Ethernet est une technologie de réseau incontournable qui permet la communication entre les appareils au sein d’un réseau local (LAN). Une trame Ethernet est l’unité fondamentale de données transmise sur un réseau Ethernet. Elle encapsule les informations nécessaires pour assurer la transmission des données d’un point à un autre, en respectant un format standardisé qui garantit l’interopérabilité entre les équipements de différents fabricants.

Ethernet, c’est quoi ?

Caractéristiques principales

Ci- dessous les caractérstiques principales de la technologie Ethernet.

Topologie

Les réseaux informatiques adoptent généralement une topologie en étoile, dans laquelle tous les appareils du système sont connectés à un commutateur central. Cette architecture facilite la gestion du réseau en permettant une isolation efficace des segments individuels. En cas de défaillance ou de maintenance, seul le lien affecté est impacté, ce qui réduit les interruptions sur le reste du réseau.

Vitesse

Les réseaux Ethernet modernes supportent une large gamme de débits, allant de 10 Mbps à plus de 400 Gbps. Les avancées technologiques telles que le Gigabit Ethernet (1 Gbps), le 10 Gigabit Ethernet (10 Gbps) jusqu’au 400 Gigabit Ethernet répondent aux besoins croissants en bande passante pour des applications exigeantes, notamment le streaming vidéo en haute définition, le cloud computing et les centres de données.

Méthode d'accès

L’Ethernet utilise la méthode CSMA/CD (Carrier Sense Multiple Access with Collision Detection) pour gérer l’accès au support de transmission. Cette technique permet à plusieurs appareils de détecter la présence d’un signal sur le média avant de transmettre, réduisant ainsi les risques de collision. En cas de détection d’une collision, les appareils concernés attendent un laps de temps aléatoire avant de réémettre. Cependant, avec l’adoption généralisée des commutateurs réseau qui segmentent le trafic, ainsi que le mode full duplex avec une bande passante dédiée, les collisions sont devenues rares, et le CSMA/CD est moins pertinent dans les réseaux modernes.

Composants clés

Plusieurs éléments essentiels composent un réseau Ethernet. Les câbles sont l’un des composants clés, servant de support physique pour la transmission des données. Les types de câbles les plus couramment employés sont les câbles cuivres à paires torsadées non blindées (UTP) ou blindées (STP) pour les connexions courtes et les fibres optiques pour les liaisons à plus longue distance ou nécessitant un débit plus élevé.

Chaque appareil connecté au réseau possède une carte réseau, également appelée contrôleur d’interface réseau (NIC). Cette carte est responsable de l’envoi et de la réception des données sur le réseau. Elle est équipée d’une adresse MAC (Media Access Control) unique, un identifiant matériel de 48 bits qui permet d’acheminer les données correctement entre les appareils.

Les commutateurs, ou switches, jouent un rôle crucial dans la gestion du trafic réseau. Ils connectent plusieurs appareils au sein du réseau et dirigent les trames de données uniquement vers les appareils destinataires appropriés, en se basant sur les adresses MAC. Cela améliore l’efficacité du réseau en réduisant les collisions et en optimisant l’utilisation de la bande passante.

Les routeurs sont utilisés pour connecter différents réseaux Ethernet entre eux et pour gérer le trafic entre ces réseaux. Ils fonctionnent au niveau de la couche réseau et utilisent des adresses IP pour acheminer les paquets de données vers leur destination finale, ce qui est essentiel pour la communication entre réseaux locaux et pour l’accès à Internet.

Avantages du réseau Ethernet

Le réseau Ethernet offre de nombreux avantages qui expliquent sa popularité dans divers environnements. Sa fiabilité est largement reconnue ; il s’agit d’une technologie mature qui a prouvé son efficacité au fil des décennies. L’évolutivité est un autre atout majeur : il est relativement simple d’ajouter de nouveaux appareils au réseau sans perturber les opérations existantes, ce qui facilite l’expansion des infrastructures réseau.

La compatibilité est également un facteur clé. La plupart des appareils modernes, des ordinateurs aux imprimantes en passant par les équipements de domotique, sont équipés pour se connecter à un réseau Ethernet, ce qui simplifie l’intégration et le déploiement. De plus, le protocole Ethernet est un standard de communications, utilisé par tous. En matière de sécurité, Ethernet offre diverses options pour protéger les données et contrôler l’accès au réseau, notamment grâce à des technologies de chiffrement et des protocoles de sécurité avancés.

Applications

Les réseaux Ethernet sont utilisés dans une variété d’environnements en raison de leur flexibilité et de leur performance. Dans les bureaux d’entreprise, ils constituent l’infrastructure de base pour les communications internes, le partage de fichiers et l’accès aux ressources réseau. Les établissements scolaires les utilisent pour connecter les salles de classe, les laboratoires informatiques et les installations administratives, facilitant ainsi l’apprentissage et la gestion scolaire.

Dans les centres de données, les réseaux Ethernet sont essentiels pour relier les serveurs, les dispositifs de stockage et les équipements réseaux, assurant un transfert rapide et fiable des données critiques. Les réseaux domestiques bénéficient également de la technologie Ethernet pour connecter des ordinateurs, des consoles de jeux, des téléviseurs intelligents et d’autres appareils, offrant une alternative plus stable et souvent plus rapide que les connexions sans fil.

Les environnements industriels tels que les usines et les installations de production utilisent des réseaux Ethernet pour les systèmes de contrôle et d’automatisation.Les équipements qui constituent le réseau L’Ethernet industriel sont conçus pour résister à des conditions difficiles, comme les températures extrêmes, les vibrations et les interférences électromagnétiques, tout en fournissant une communication en temps réel nécessaire pour les processus industriels.

Qu'est ce qu'une trame Ethernet ?

Quelle est la structure d'une trame ?

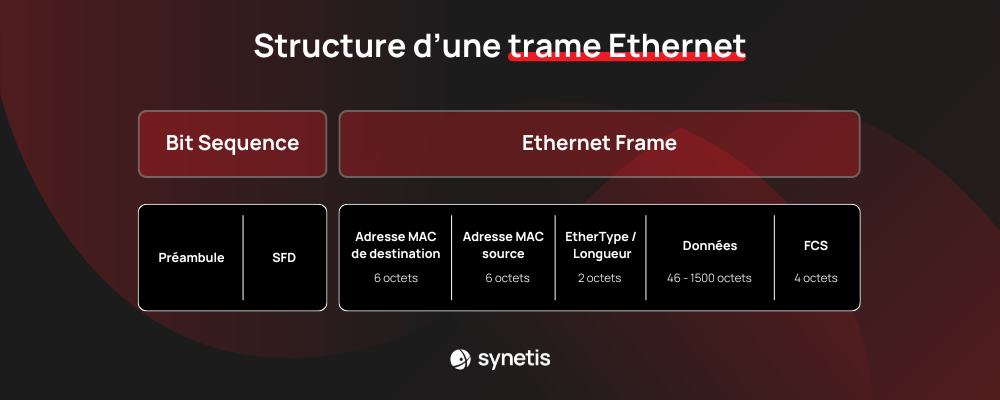

La trame Ethernet est constituée de plusieurs champs spécifiques, chacun ayant un rôle précis dans le processus de transmission. Elle débute par un préambule suivi du délimiteur de début de trame (Start Frame Delimiter ou SFD). Le préambule est une séquence de bits qui permet de synchroniser le récepteur avec l’émetteur, assurant que la trame sera correctement interprétée dès son arrivée. Le SFD marque le début effectif de la trame, indiquant au récepteur que les données importantes suivent.

Ensuite, l’adresse MAC de destination, sur 6 octets, identifie l’appareil auquel la trame est destinée. Cette adresse est unique pour chaque interface réseau, permettant une livraison précise des données. L’adresse MAC source, également sur 6 octets, identifie l’appareil émetteur, ce qui est crucial pour les accusés de réception et le suivi de la communication.

Le champ EtherType ou Longueur, de 2 octets, joue un rôle double. Il peut spécifier le protocole de la couche supérieure encapsulé dans la trame, comme IPv4 ou IPv6, lorsque sa valeur est supérieure ou égale à 1536 (0x0600 en hexadécimal). Si la valeur est inférieure, ce champ indique la longueur des données, ce qui est important pour le traitement correct de la trame par le récepteur.

Les données ou la charge utile (payload) occupent un espace variable compris entre 46 et 1500 octets. Ce champ contient les informations à transmettre, qui peuvent inclure des en-têtes de protocoles de couche supérieure et les données de l’application. Si la quantité de données est inférieure à 46 octets, un bourrage est ajouté pour atteindre la taille minimale requise, garantissant ainsi le respect des spécifications du protocole.

La trame se termine par la séquence de contrôle de trame (Frame Check Sequence ou FCS), un champ de 4 octets. Ce dernier contient un code de redondance cyclique (CRC) utilisé pour détecter d’éventuelles erreurs survenues lors de la transmission. Le récepteur calcule le CRC des données reçues et le compare à la valeur du FCS pour vérifier l’intégrité de la trame. Si une divergence est détectée, la trame est considérée comme corrompue et est généralement rejetée.

Quelles sont les tailles minimales et maximales d'une trame Ethernet ?

La taille totale d’une trame Ethernet est strictement définie pour assurer une communication efficace et fiable. Elle doit être comprise entre 64 et 1518 octets, en incluant tous les champs décrits précédemment. La taille minimale de 64 octets est essentielle pour garantir le bon fonctionnement du mécanisme CSMA/CD, notamment pour la détection des collisions sur le réseau. Une trame trop courte pourrait ne pas permettre aux autres appareils de détecter sa présence, entraînant des collisions non détectées.

La taille maximale de 1518 octets vise à limiter la latence et à optimiser le débit du réseau. Des trames plus grandes pourraient saturer le réseau, augmenter les délais de transmission et rendre la gestion des erreurs plus complexe. Il est important de noter que l’ajout d’informations supplémentaires, comme un tag VLAN de 4 octets (dans le cadre de la norme IEEE 802.1Q), peut augmenter la taille maximale de la trame à 1522 octets.

Comment sécuriser une trame Ethernet ?

MACsec

Le protocole MACsec (Media Access Control Security), défini par la norme IEEE 802.1AE, fournit une sécurité au niveau de la couche 2 en offrant des fonctionnalités de chiffrement et d’authentification pour les trames Ethernet. MACsec permet de chiffrer les données entre deux nœuds adjacents, assurant ainsi la confidentialité et l’intégrité des informations échangées. Il protège contre les attaques passives, telles que l’écoute clandestine, et actives, comme la falsification ou la réinjection de trames.

En complément, il est recommandé de limiter les adresses MAC autorisées sur chaque port du commutateur. Cette pratique implique la configuration du « port security », une fonctionnalité qui permet de définir un nombre maximum d’adresses MAC par port. En restreignant le nombre d’appareils pouvant se connecter à un port spécifique, on réduit le risque d’attaques par usurpation d’adresse MAC ou d’accès non autorisé au réseau.

Déployer des VLANs

La segmentation du réseau en VLANs (Virtual Local Area Networks) constitue une méthode tout aussi efficace pour renforcer la sécurité. Les VLANs permettent de diviser un réseau physique en plusieurs réseaux logiques distincts, isolant ainsi les groupes d’utilisateurs et de services. Cette isolation limite la propagation des broadcasts et réduit la surface d’attaque en restreignant le trafic aux seuls appareils appartenant au même VLAN.

L’ajout d’un tag VLAN de 4 octets à la trame Ethernet, conformément à la norme IEEE 802.1Q, identifie le VLAN auquel la trame appartient. Les commutateurs utilisent cette information pour acheminer correctement les trames et appliquer les politiques de sécurité associées à chaque VLAN. Cette approche facilite la mise en place de règles de sécurité spécifiques et le contrôle des accès au sein du réseau.

Utiliser le chiffrement de bout en bout

Le chiffrement de bout en bout assure la protection des données tout au long de leur parcours sur le réseau. L’utilisation de protocoles tels qu’IPsec (Internet Protocol Security) permet de chiffrer les paquets IP, garantissant ainsi la confidentialité et l’intégrité des informations transmises entre les appareils. IPsec offre également des mécanismes d’authentification, s’assurant que les données proviennent d’une source fiable.

Bien que le chiffrement de bout en bout opère généralement au niveau de la couche 3 du modèle OSI, son intégration dans une stratégie globale de sécurité réseau est cruciale. Il complète les mesures prises au niveau de la couche 2, comme MACsec, en offrant une protection supplémentaire contre les menaces qui pourraient contourner les sécurités des couches inférieures.

Surveillance et gestion des logs

La mise en place d’une surveillance active du réseau et d’une gestion rigoureuse des journaux est indispensable pour détecter et réagir rapidement aux activités suspectes. L’analyse régulière des logs des équipements réseau permet d’identifier des anomalies, telles que des tentatives d’accès non autorisées ou des configurations incorrectes.

Des outils de gestion des informations et des événements de sécurité (SIEM) peuvent être déployés pour centraliser la collecte des journaux, faciliter leur analyse et générer des alertes en temps réel. Cette approche proactive et holistique permet non seulement de renforcer la sécurité du réseau, mais aussi de se conformer aux réglementations en matière de protection des données.

Louis Chouvet

Chargé de Relations Presse