| Sécurité Opérationnelle.

Protection de vos données : Go Encrypt est faite pour vous !

La protection de la donnée a toujours été un point essentiel dans la sécurité des systèmes d’informations des entreprises. En effet, la donnée est très souvent un élément prisé de la part des attaquants et l’augmentation massive des attaques lors de la crise sanitaire n’a donc logiquement pas épargné cette première.

Le passage massif au télétravail, dans des entreprises n’ayant pas eu le temps de s’adapter ou de mettre en place les solutions adéquates, ont permis aux attaquants de récupérer bien plus de données que les années précédentes.

L’augmentation des fuites de données a augmenté de 58 % en 2020 pour le secteur de l’industrie de la santé.

Afin de lutter contre cela, il existe plusieurs solutions dont celles de l’éditeur Varonis avec notamment l’offre packagée DATARUN, montée de toutes pièces avec Synetis.

Mais nous verrons ici, un autre moyen de protéger l’accès à vos données grâce à l’offre packagée Go Encrypt, fruit de l’innovation et de la collaboration entre les trois sociétés Synetis, Prim’X et Yubico.

Cette offre s’axe autour de trois points :

- La mise en place des solutions de chiffrement de l’éditeur Prim’X ;

- L’authentification via certificat sur les supports cryptographiques de l’éditeur Yubico ;

- L’expertise des consultants de Synetis pour l’intégration des solutions, mais également l’accompagnement et la formation des équipes clientes.

Éléments et architecture

Afin d’expliquer au mieux les concepts techniques, nous prendrons l’exemple ici de la solution ZoneCentral de l’éditeur Prim’X comme solution de chiffrement et les clefs YubiKey 5 NFC de l’éditeur Yubico.

Bien que le mot de passe existe, et qu’il soit une solution prisée pour bons nombres d’entreprises pour sa facilité d’implémentation et d’acceptation auprès du public utilisateur, nous verrons ici l’implémentation d’une authentification par certificat déposé sur un support cryptographique de type YubiKey.

Pour cela, une infrastructure à clefs publiques (ou PKI – Public Key Infrastructure) est nécessaire afin de générer les certificats. La plus simple à mettre en place dans ce type de concept, est la PKI Windows gérée avec Active Directory : Active Directory Certificate Services (ADCS).

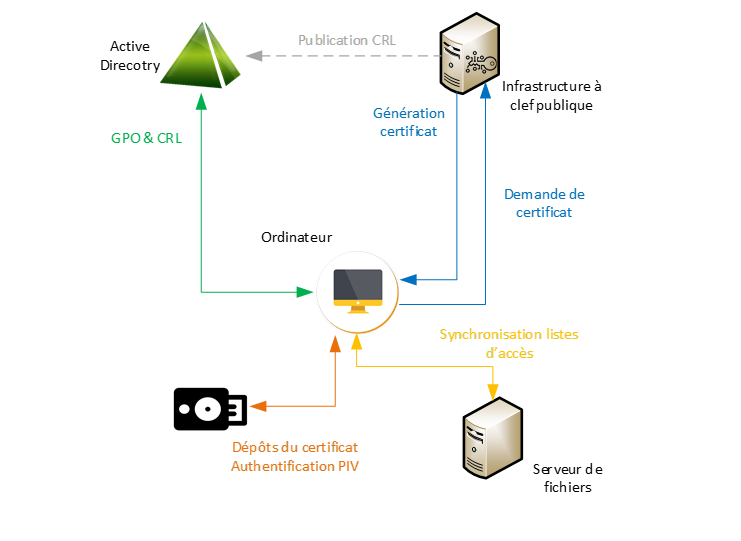

Ci-dessous un schéma modélisant l’infrastructure globale :

ZoneCentral

ZoneCentral est une solution de chiffrement permettant aux utilisateurs de chiffrer des dossiers au sein de leur poste de travail ou de serveurs de partages de fichiers et de gérer l’accès aux personnes ayant le droit d’en connaître. Ils peuvent ainsi ajouter ou supprimer les accès d’autres utilisateurs, mais également créer des sous-zones afin de gérer de manière plus précise l’accès aux données.

Des moyens de recouvrement de la donnée restent néanmoins implémentables via la configuration afin de permettre à l’entreprise de garder la main sur la donnée en tout temps. Ces configurations, nommées politiques, sont configurées via les GPO locales (ou via une GPO dans l’Active Directory) et permettent de personnaliser la solution en fonction des besoins et des cas d’usage de l’entreprise. On peut notamment y gérer le moyen d’authentification pour les accès et choisir celui qui nous intéresse ici : le certificat.

Parmi les configurations les plus intéressantes, nous allons trouver :

- Les accès obligatoires : il s’agit d’accès qui seront définis et présents tout simplement partout. Ils sont utilisés à des fins de recouvrement de la donnée, d’administration mais également pour la partie secours utilisateur. Les deux premiers types permettent d’accéder à la donnée quand le dernier ne permet que d’exécuter l’assistance utilisateur afin de permettre à ce dernier d’obtenir un accès temporaire et/ou secondaire à la donnée (voir point suivant).

- L’accès temporaire / accès secondaire : Les solutions de l’éditeur Prim’X permettent aux utilisateurs, en cas de perte ou d’oubli de leur facteur d’authentification, d’obtenir un accès temporaire et/ou secondaire.

- L’accès secondaire est une longue chaîne de caractères présente dans les accès utilisateurs et qui peut être donnée à l’utilisateur en cas de perte de son facteur, comme un second mot de passe. Ce mot de passe secondaire n’est alors changé que sous l’action d’un administrateur

- L’accès temporaire est, comme son nom l’indique, non permanent. Il est généré par les équipes du support utilisateurs en fonction du numéro de ticket assistance de l’utilisateur et n’est valable que pour un certain nombre d’utilisation

- Les deux modes peuvent être activités, mais il est recommandé, pour des raisons de sécurité, de privilégier l’accès secondaire.

- Les droits utilisateurs : la solution permet de définir des droits en fonction de groupes d’utilisateurs (basés sur des groupes Active Directory). Cela est très utile afin d’éviter que tout le monde puisse chiffrer ou déchiffrer dans n’importe quel endroit du SI. Une stratégie assez commune est :

- De placer des droits maximum (chiffrement, déchiffrement, ajout d’accès, etc.) à tout le monde sur les emplacements locaux.

- De donner les droits maximums aux administrateurs sur les partages réseaux et n’autoriser les utilisateurs qu’en accès. Dans ce cas-là, ce sont les administrateurs qui sont responsables de la création et de l’ajout des utilisateurs dans les différentes zones réseaux.

- Il est également possible de créer plus de groupes afin d’avoir une gestion plus granulaire et permettre ainsi à différentes personnes de gérer les zones sur les partages, en fonction de leur projet, de leurs divisions, etc.

La solution permet bien d’autres configurations que nous n’aurons malheureusement pas le temps d’évoquer ici. Si vous souhaitez plus d’informations, vous pouvez contacter notre équipe Sécurité Opérationnelle.

Besoin de conseils pour sécuriser votre entreprise ?

ADCS

Afin d’exploiter la solution ZoneCentral avec la clef cryptographique YubiKey, il sera nécessaire de déposer un certificat sur cette dernière. Pour cela, nous utiliserons une PKI ADCS, afin de générer un certificat pour l’utilisation avec ZoneCentral.

Pour simplifier sa création, il est possible de créer un nouveau template de certificat à partir du template Basic EFS. Au sein de celui, nous définissons :

- Un nom ;

- La période de validité ;

- Sa publication dans l’Active Directory ;

- Autorisation de l’export de la clef privée ;

- Les droits utilisateurs (lecture, enrôlement, etc.) ;

- Taille minimum de la clef ;

- Etc.

Il est également possible de générer et de déposer un second certificat sur la YubiKey afin de gérer l’authentification Windows. Pour cela, un nouveau template basé sur celui nommé SmartCardLogon doit également être créé et les éléments précédemment cités, configurés.

L’utilisateur peut alors générer un certificat de chaque template et les exporter dans un fichier .pfx, avec la clef privée, pour ensuite les importer au sein de la YubiKey grâce à YubiKey Manager (voir partie éponyme).

Il est également possible de ne pas autoriser les utilisateurs à demander leur certificat et de confier cette tâche uniquement aux membres des équipes IT. Pour cela, un troisième certificat sera nécessaire, nommé agent d’enrôlement. Avec celui-ci, les administrateurs pourront alors inscrire un certificat « en tant que » et ainsi générer les certificats des utilisateurs avant de les déposer sur la YubiKey.

Bien entendu, ce certificat peut également être mis sur la YubiKey.

YubiKey

La YubiKey reste le dernier élément à configurer. Une fois la solution ZoneCentral déployée, configurée et les certificats émis, il ne reste plus qu’à configurer votre clef cryptographique.

En amont de cela et pour des besoins de cohabitation entre les solutions de l’éditeur Prim’X et les YubiKey, la librairie cryptographique OpenSC doit être installée. Elle est librement accessible sur GitHub.

Une fois cela fait, il est alors possible de configurer les YubiKey pour leur fonctionnement avec ZoneCentral.

Pour cela, il sera nécessaire d’avoir YubiKey Manager, disponible sur le site de l’éditeur Yubico.

Il s’agit du logiciel permettant la gestion des clefs cryptographiques YubiKey. Il permet notamment la configuration des fonctionnalités suivantes :

- FIDO2 ;

- OTP ;

- PIV.

Dans notre cas, la fonctionnalité qui nous intéressera sera le PIV. Les configurations possibles sont alors :

- La définition des codes suivants :

- PIN :

- 6 à 8 caractères parmi {0-9, a-Z, !, $, #, %, …) ;

- Utiliser pour les opérations classiques, comme l’ouverture de sessions avec SmartCard Logon ou l’authentification Cryhod.

- PUK :

- 6 à 8 caractères parmi {0-9, a-Z, !, $, #, %, …) ;

- Utiliser pour réinitialiser le code PIN ou débloquer la clef cryptographique s’il y a eu trop de tentatives de code PIN en échec.

- Management Key :

- 24 caractères ;

- Utiliser pour les opérations de management de la fonctionnalité PIV.

- PIN :

Il faudra par la suite déposer les certificats dans les différents slots disponibles :

Une fois cela implémenté, vous obtiendrez alors une belle infrastructure ZoneCentral déployée avec authentification par certificat sur clef cryptographique YubiKey.

Une manière supplémentaire de protéger vos données contre des potentiels vols ou fuites.

L’implémentation de cette architecture en production peut néanmoins représenter une charge non négligeable de travail et reste, comme pour toute implémentation de solutions de sécurité, à réaliser avec attention et prudence afin que cela soit configuré au mieux en fonction des besoins de l’entreprise.

C’est dans ce cadre-là, et fort de son expertise sur les différentes solutions, que Synetis propose de vous accompagner via son offre packagée Go Encrypt – de la conception au maintien en condition opérationnelle de la solution.