| phishing

Phishing et IA : comment Synetis protège votre entreprise ?

Ce n’est pas nouveau, les attaques informatiques commencent bien souvent par un abus de confiance de l’utilisateur, le plus souvent par courriel. En 2024, les attaques de phishing restent l’une des menaces les plus courantes en matière de cybersécurité. Exploitant la confiance des utilisateurs, ces attaques ciblent principalement les entreprises via des courriels frauduleux, conçus pour tromper même les plus avertis. Les techniques employées évoluent sans cesse, notamment avec l’utilisation de l’Intelligence Artificielle générative.

Depuis la fin du mois d’août 2024, les équipes CERT et SOC de Synetis ont constaté une recrudescence des tentatives d’intrusion dans les systèmes de plusieurs de leurs clients. Ces tentatives reposent sur des méthodes d’ingénierie sociale de plus en plus sophistiquées, et prenant souvent la forme de phishing ou d’hameçonnage ciblé.

L'IA au service du phishing

Face à ces nouvelles menaces, une adaptation constante des moyens de défense est indispensable. Synetis se démarque en offrant des solutions de détection et de protection personnalisées, adaptées aux spécificités de chaque client, tout en s’appuyant sur une étroite synergie entre ses équipes SOC et CERT. Cette approche unique permet à Synetis de renforcer la sécurité des entreprises, y compris face aux cyberattaques les plus avancées.

Le phishing est une technique bien connue des cybercriminels qui consiste à tromper un utilisateur en se faisant passer pour une entité de confiance. Le but ? Obtenir des informations sensibles comme des identifiants de connexion, des données bancaires ou encore installer des logiciels malveillants à l’insu de la victime. Bien que cette méthode soit déjà répandue depuis des années, elle continue d’évoluer et de s’adapter, en particulier grâce aux nouvelles technologies.

Le vecteur d’attaque le plus utilisé reste l’e-mail, souvent maquillé pour ressembler à un message authentique et légitime, en provenance d’une entreprise de confiance, d’un service client, voire d’un collègue. Une simple erreur d’inattention peut mener, dans le pire des cas, à la compromission d’un système complet. L’efficacité du phishing repose en grande partie sur la confiance que l’attaquant parvient à instaurer chez la cible. Plus le sujet du message est pertinent et correspond au domaine d’activité de la victime, plus les chances de succès de l’attaque augmentent.

Ce phénomène est accentué par l’utilisation de l’intelligence artificielle générative, capable de créer des contenus convaincants et sur-mesure à une échelle inédite. Les attaquants peuvent désormais automatiser la création de courriels de phishing en combinant quantité et qualité, rendant ces attaques non seulement plus fréquentes, mais aussi plus sophistiquées. Contrairement au harponnage (ou spear phishing), qui cible des individus spécifiques avec des messages ultra-personnalisés, ces nouvelles attaques massives touchent un large public tout en conservant une apparence crédible.

Vous vous en doutez, cet abus de confiance fonctionne. Une proportion des utilisateurs ciblés vont jusqu’au bout de la chaîne de compromission, abusé par un sujet et un contenu dans leur domaine d’activité. Cela est d’autant plus valable dès lors que l’expéditeur ou le sujet sont parlants pour la victime. Au-delà d’approches d’ingénierie sociale travaillées, faut-il parler de harponnage par courriel (i.e. attaque ciblé)? Pas forcément. Ces attaquants reposent aussi parfois sur l’émergence de l’IA générative pour générer des contenus crédibles pour leurs victimes et arrivent de plus en plus à combiner quantité et qualité dans la conception de leurs campagnes de phishing.

En s’appuyant sur des modèles d’e-mails professionnels convaincants, les attaquants parviennent à abuser de la confiance des utilisateurs finaux. Ces derniers se retrouvent souvent face à des courriels qui semblent provenir de sources familières, qu’il s’agisse d’un client, d’un collaborateur ou même d’un supérieur. Cette légitimité perçue pousse certains utilisateurs à ouvrir des liens ou à télécharger des fichiers infectés, complétant ainsi la chaîne de compromission. Contrairement à ce que l’on pourrait penser, il ne s’agit pas uniquement d’attaques ciblées (spear phishing), mais aussi de campagnes massives touchant un large éventail de victimes, dans divers secteurs d’activité.

Un des aspects les plus marquants de ces nouvelles attaques est leur capacité à combiner quantité et qualité. Les campagnes de phishing de 2024 exploitent non seulement des contenus crédibles, mais aussi des volumes de courriels bien plus importants qu’auparavant. Les cybercriminels tirent parti de l’IA générative pour créer des e-mails en masse tout en maintenant un niveau de personnalisation suffisant pour tromper les utilisateurs. Cette montée en puissance rend ces attaques particulièrement dangereuses, car elles jouent sur l’aspect à la fois volumétrique et ciblé des opérations.

Les solutions Synetis pour contrer les attaques de phishing

Au-delà des mesures de vigilance pour les utilisateurs, une adaptation des moyens défensifs est impérative. C’est là où Synetis tire son épingle du jeu. L’efficacité de cette approche repose sur une combinaison d’outils performants, d’expertise humaine et d’une collaboration étroite entre les équipes SOC et CERT, garantissant une réponse rapide et adaptée à chaque situation.

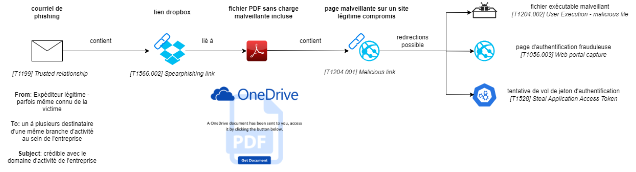

A la fin du mois d’Août 2024, les équipes CERT et SOC by Synetis ont observé un jeu d’intrusion sur plusieurs des systèmes de nos clients. Celui ci se décompose comme suit :

L’attaque a débuté de manière classique, par un courriel de phishing sophistiqué, envoyé à plusieurs utilisateurs d’une entreprise cliente. Le message semblait légitime, imitant un fournisseur bien connu de l’organisation. Lorsqu’un utilisateur a cliqué sur le lien malveillant, il a été redirigé vers une fausse page d’authentification, où il a entré ses identifiants. Ces derniers ont immédiatement été capturés par l’attaquant. Rapidement, notre système de détection a généré une alerte sur une connexion suspecte provenant d’une adresse IP géographiquement incohérente avec l’emplacement habituel de l’utilisateur.

Immédiatement, nous avons activé notre protocole de réponse. Grâce à notre surveillance 24/7/365, l’équipe SOC a analysé en temps réel l’activité du compte compromis. Après une série d’investigations, nous avons remarqué que l’attaquant utilisait les identifiants volés pour explorer le réseau interne de l’entreprise, tentant d’escalader ses privilèges et accéder à des informations sensibles. Nous avons mis en place des mesures de confinement : déconnexion forcée de l’utilisateur et réinitialisation de ses accès. Parallèlement, nous avons bloqué l’adresse IP suspecte et surveillé d’éventuelles tentatives de reconnexion.

Enfin, en collaboration avec l’équipe CERT, nous avons lancé une enquête approfondie pour comprendre l’étendue de l’attaque. En recoupant les indicateurs de compromission et les TTPs de l’attaquant, nous avons pu confirmer qu’il s’agissait d’un groupe bien connu pour ses campagnes ciblées dans le secteur industriel. Grâce à notre approche coordonnée, nous avons non seulement sécurisé l’environnement, mais également fourni au client des recommandations pour renforcer la vigilance des utilisateurs face à ce type d’attaque. Le processus de mitigation a permis de contenir l’incident sans aucune fuite de données sensible.

En quoi Synetis vous accompagne dans l’amélioration de votre cybersécurité ?

- La mise en œuvre d’un catalogue de détection personnalisé qui allie efficacité et efficience : nous combinons l’emploi d’outils performants à l’expertise d’analystes experts sur les systèmes d’information supervisés. Cela permet au SOC by Synetis d’être constamment robuste dans la détection de ce type d’attaques.

- Chaque client est unique : cette approche est personnalisée à chaque bénéficiaire, avec une surveillance continue 24/7/365 ;

- La synergie SOC et CERT est impérative, nous l’avons compris très tôt. C’est pourquoi le rapprochement entre ces deux équipes permet désormais de dépasser le traitement unitaire « alerte par alerte », tendent désormais vers une clusterisation et des recoupements entre les événements observés.

Qu’ils soient basés sur des indicateurs de compromission, des TTPs, ou des jeux d’intrusions observés par secteurs d’activité, ces données sont couplées à nos travaux en matière de Cyber Threat Intelligence portent leurs fruits, propulsant nos analyses au niveau supérieur.

Equipe SOC – Synetis