PassGAN: Cracking de mots de passe via Machine Learning

Des chercheurs ont démontré comment des réseaux de neurones peuvent améliorer significativement le cassage de mots de passe, en particulier comparé aux meilleurs outils actuels.

L’intelligence artificielle et en particulier le « deep learning » via des réseaux de neurones s’invitent dans la cybersécurité en ciblant le cassage de mot de passe. Des chercheurs du Stevens Institute of Technology et du New York Institute of Technology ont publié très récemment les résultats de leurs travaux et études à propos du Generative Adversarial Networks (GANs) pour générer des mots de passe candidats plus fiables que les techniques à base de règles des outils existants tels que Hashcat ou JohnTheRipper (jtr).

Let’s say tomorrow there is another password leak; if you’re building rules manually and you want to take advantage of that knowledge from the leak, you have to get people to go through it and see what is not matched, and figure out how to match it manually by coming up with new rules and keywords. It’s a manual work,” said Paolo Gasti of NYIT, one of the researchers involved. “What we are doing instead is we take the password dump, give it to the tool and let it run for a day, a week or a month and you’re done. You’ve already learned as much as the tool can learn from this new dataset.

Hashcat ou JohnTheRipper, les deux outils les plus réputés, optimisés et documentés pour le cassage de mots de passe à l’heure d’aujourd’hui, implémentent un mécanisme de « règles » permettant de muter un « mot de passe candidat » (issu d’un dictionnaire / wordlist par exemple) sous d’autres formes. De manière plutôt simpliste, ce type de règle peuvent être :

- Modifier la casse du mot de passe candidat

- Inverser la chaîne de caractère

- Ajouter des chiffres automatiquement à la fin du mot de passe

- Ajouter un symbole tel que « @ » à la fin du mot de passe

- Etc.

PassGAN est le nom donné à leur technique qui exploite les « GANs » pour améliorer la génération de mots de passe candidats aux outils de cracking.

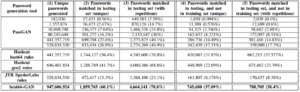

Dans leurs publications, les chercheurs ont inclus plusieurs résultats comparatifs et démonstrations de leur méthode en se fondant sur deux des plus grands « leaks » à savoir celui de LinkedIn et de RockYou.

Lorsqu’ils combinent la sortie de PassGAN avec la sortie de HashCat (bast64 / gen2 rules), ils obtiennent 18 à 24% de mots de passe cassés en plus que HashCat seul.

In their experiments the researchers were able to match nearly 47% — or some 2,774,269 out of 5,919,936 passwords — from a testing set comprised of real user passwords that were publicly leaked after a 2010 data breach at RockYou. Overall, the evaluations showed PassGAN outperforming John the Ripper by a factor of two, and being at least as competitive with passwords generated using the best rules from HashCat.

Cette nouvelle approche confirme une nouvelle fois que l’intelligence artificielle peut être employée « au service » de la cybersécurité. Les précédents leaks de mots de passe (voir notre article Leak me I’m famous !) sont une mine d’or d’information sur l’évolution de l’usage du « mot de passe » et permettent d’en déduire / prédire de nouvelles formes comme le démontre PassGAN pour assurer des cryptanalyses toujours plus pertinentes.