Leak me I’m famous !

L’ampleur des fuites de données et leurs conséquences

“Un autre major de l’Internet a subit une fuite de données, des milliers / millions de logins et mots de passe dans la nature”. Combien de fois avez-vous lu ce genre de titre de news durant les derniers mois voire années ? Faites-vous partie du lot ? Avez-vous modifié vos habitudes depuis ? A quel point ces fuites vous affectent?

MySpace, LinkedIn, Adobe, Badoo, VK, DropBox, Tumblr, iMesh, Fling, last.fr, AshleyMadison, Yahoo, Xbox, PSN, Snapshat, et j’en passe des dizaines voire centaines de sites, publics ou non… Tous ont subit des fuites massives de données personnelles (leak), comprenant bien généralement vos crédentiels (couple login / password), où le mot de passe peut être :

- En clair : c’est le pire scénario envisageable ;

- Haché simplement : avec un algorithme à présent jugé obsolète tels que le Md5 ou le SHA1, cassable aisément ;

- Haché de manière sécurisée : avec un salt et du bouclage dans les règles de l’Art, tel que l’algorithme Bcrypt par exemple.

Quelle que soit la fuite, quelle que soit la sécurité des mots de passe dans le “leak”, si vous utilisiez des mots de passe faibles ou bien que vous réutilisiez les mêmes mots de passe d’un site sur l’autre, alors vous êtes en posture de compromission…

Les leaks peuvent aisément être trouvés de part l’Internet. Pas besoin de se rendre dans les tréfonds du darkweb, ils finissent quasiment tous (tôt ou tard) à la portée d’une simple recherche Google sur un pastebin ou un hébergeur de téléchargement direct.

Les leaks, une mine d’or pour les pirates et les pentesteurs

Vous vous sentez à l’abris ? Non ciblés par ces “leaks” ? Ça n’arrive qu’aux autres ? Et de toute façon, qu’est ce qu’un assaillant ferait de votre compte “Domino’s pizza” dont les mots de passe ont fuités?

Détrompez-vous : ces leaks sont des mines d’or pour les pirates, les cryptanalystes ainsi que pour les pentesteurs. En effet, ils permettent d’étudier l’évolution des mœurs en termes de politique de mots de passe, concevoir des dictionnaires de mots de passe concrets et réellement employés, facilitant des attaques ultérieures pour les pirates et auditeurs.

Mais ils permettent aussi de réaliser des corrélations de mots de passe : un utilisateur renseigne régulièrement des mots de passe identiques aussi bien pour ses comptes applicatifs professionnels que personnels. Comme l’atteste cet article, le leak datant de 2012 du réseau social professionnel “LinkedIn” engendre des risques considérables pour votre entreprise.

If 16% of people reusing passwords is the average for the workforce, there will be 10.9 million examples of password reuse out of 68 million stolen credentials. As an attacker, I would start with people who have used their corporate email address as their username to identify potential targets.

Vous employez un “password manager” tel KeePass ? Vous vous efforcez d’avoir un mot de passe unique et robuste pour chacun de vos comptes ? C’est une excellente pratique. Mais qu’en est-il des mots de passes communs que vous utilisiez avant d’adopter ces principes de sécurité ?

Sensibilisation et protection : adopter les bonnes pratiques

Depuis l’accroissement des leaks et des fuites massives, de nouveaux services en-ligne et outils sont apparus vous permettant de répondre à la question que tout le monde devrait se poser :

Ai-je été compromis ? Fais-je partie de ces fuites massives ?

Voici quelques pistes permettant de répondre à ces questions :

- “Est-ce que je dispose d’un compte sur une des plateformes qui a subit un leak ?”

- Pour vérifier cela, rendez-vous sur les sites référençant les principaux leaks publics (et parfois privés) et consulter la liste des services en-ligne qui ont été compromis.

- Si vous reconnaissez l’un d’eux et que vous disposez d’un compte dessus, il est vivement conseillé d’aller changer votre mot de passe (par un fort, unique et robuste) immédiatement.

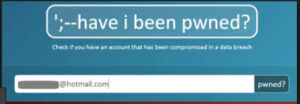

- HaveIBeenPwned donne une liste conséquente (mais non exhaustive) des leaks massifs.

- “Ok, un des services que j’utilise a subit un leak, mais suis-je sûr de faire partie des données compromises ?”

- Pertinente question. Pour cela, vous pouvez au choix chercher les leaks dans les tréfonds de l’Internet et vous assurez que votre login, email, mot de passe y figure ou non.

- Ou alors vous pouvez également employer des services online qui cherchent pour vous toute trace de vos comptes, HaveIBeenPwned offre également ce service (ou encore LeakedSource).

- Attention toutefois, veillez à ne jamais rentrer votre “mot de passe” actuel sur ces sites de référencement de leak. En effet, nul ne sait ce que ces sites font des recherches effectuées et s’ils enrichissent leur propre base de “banque de mot de passe”…

- “Je ne fais pas partie de la liste ! Parfait ! Mais comment en être automatiquement informé lorsqu’un leak futur me compromettra ?”

- De nouvelles solutions et services voient le jour. Terbium Lab’s Matchlight product offre ce type de service en vous informant dès que des données volées vous concernant circulent sur le blackmarket.

- La startup Auth0 a réalisé une levée de fonds de 15 millions $ pour vous informer dès que vous êtes compromis.

- HaveIBeenPwned propose une option (une fois votre login cherché dans leur base de données), pour vous abonner et recevoir automatiquement une alerte lorsque votre login apparaît dans un nouveau leak.

- “Arf… Je n’ai pas été compromis jusqu’à présent sur aucun leak public, toutefois je sais qu’à une époque (encore aujourd’hui…) j’utilisais un même mot de passe sur de nombreux services. Comment vérifier où est-ce que j’utilise le même mot de passe ?”

- Shard : Open source tool checks for password re-use. Cet outil, développé par un chercheur en sécurité du nom de Philip O’Keefe, permet de vérifier l’utilisation et surtout la ré-utilisation de mêmes crédentiels sur de nombreux services en ligne.

- L’outil (développé en Java) se lance en ligne de commande et vérifie actuellement vos crédentiels auprès des services Facebook, LinkedIn, Reddit, Twitter, Instagram, GitHub, BitBucket, Kijiji, DigitalOcean, Videm, Laposte et DailyMotion.

- L’auteur détaille comment ajouter facilement de nouveaux services à cette liste au travers de son wiki.

Que vous pensiez ne pas disposer d’information d’intérêt pour un éventuel attaquant, que vous vous sentiez à l’abris d’un piratage, d’un vol de compte ou que vous soyez le vecteur d’attaque indirect et à votre insu de toute votre entreprise : détrompez-vous, sensibilisez-vous, vérifiez vos compromissions et assurez-vous d’utiliser toujours des mots de passe uniques / robustes / stockés dans un Password Manager. De plus, tournez vous vers l’authentification forte !

Sources & ressources :

- Password Reuse: Don’t Mix Business With Personal – DarkReading

- Shard : Open source tool checks for password re-use

- HaveIBeenPwned

- Shard: Open source tool checks for password re-use – HelpNetSecurity

- Receive alerts when your data is leaked with this tool – NetworkWorld

- Auth0 raises $15 million to let you know when you’ve been pwned – ZDnet

- Protect your users and services from password leaks – Auth0

- LeakedSource : Un grave danger pour le vie privée des internautes ?

Yann

Consultant Sécurité