Gouvernance, Risques et Conformité

Organiser, cadrer et accompagner

les risques et la cybersécurité !

GRC

les trois piliers indissociables pour vous permettre de réussir à atteindre vos objectifs cyber.

L’acronyme GRC pour « Gouvernance, gestion des Risques et Conformité », est un terme générique qui désigne la façon dont les organisations gèrent trois piliers qui les aident à atteindre leurs objectifs de cyber-sécurité.

En tant que métier, le rôle principal de la GRC est de créer une approche synchronisée de ces domaines, en évitant la répétition de tâches et en garantissant l‘efficacité et l’efficience des approches utilisées.

Nous lui adjoignons sur un 4e pilier les activités de planification et d’organisation de la continuité d’activité pour une couverture complète des risques et des enjeux.

Cas d'usage et valeur.

ORGANISATION

● Mettre en place une filière pour piloter et animer la sécurité de manière transverse ;

● Définir les exigences et accompagner leur atteinte.

COCKPIT

● Piloter les chantiers de sécurité pour apporter de la cohérence et rationaliser les actions ;

● S'assurer de leur efficience en lien avec les enjeux clés.

MAÎTRISE DES RISQUES

● Identifier les données sensibles et de valeurs et mesurer leur exposition au risque ;

● Apporter des réponses dimensionnées et adaptées pour en optimiser l'éfficacité.

Aide à la décision

● Offrir aux décideurs et au management des éléments d'évaluation objectifs, opposables et mesurables pour prendre les bonnes décisions ;

● Mettre en lumière les enjeux et les gains de la sécurité.

Supervision

● Identifier les scénarios et cas d'usage des dispositifs de supervision, ainsi que les menaces à surveiller ;

● Construire et réaliser de manière indépendantes des contrôles sur l'ensemble de l'organisation.

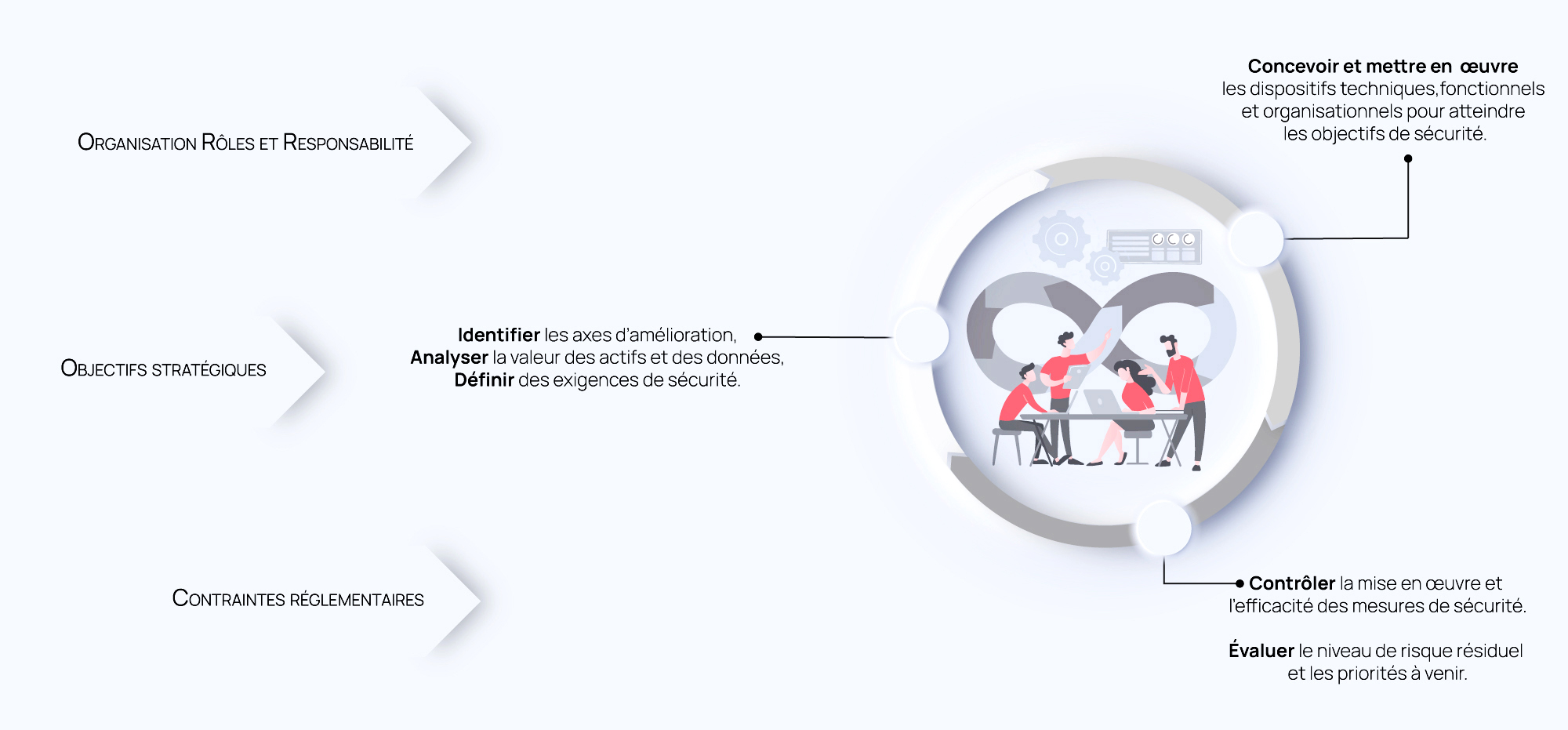

Une approche orientée risques.

Nos domaines d'expertises.

Définir la stratégie de gouvernance et construire la sécurité :

En s’appuyant sur la stratégie et les enjeux de votre organisation, nos consultants en sécurité de l’information vous accompagnent dans la définition de vos chantiers, en identifiant par chacun d’eux les objectifs de sécurité et les risques cyber associés (enjeux opérationnels, cadre réglementaire, préservation de l’image et la réputation, …).

Nos experts analysent vos pratiques, qu’elles soient documentées ou présentées lors d’entretiens et d’ateliers pédagogiques et des diagnostics de maturité de cybersécurité sont effectués. Vos pratiques sont confrontées aux meilleures pratiques permettant ainsi de faire évoluer vos politiques et dispositifs de sécurité, qu’ils soient techniques, organisationnels ou fonctionnels.

Un schéma directeur sous forme de feuilles de route est finalement construite alors en collaboration avec l’ensemble des équipes parties prenantes. Ce dernier vous offre une vision court et moyen terme, à horizon 3 ans.

Pour faire accompagner la mise en œuvre de cette feuille de route et faire vivre la filière sécurité de votre organisation au quotidien, un consultant expérimenté peut être détaché en régie comme soutien à l’équipe sécurité en place ou en tant que RSSI à temps partagé.

Identifier, analyser et traiter les risques.

Dans le but de disposer d’une vision complète de votre exposition aux menaces cyber et aux attaques, une analyse de risque est effectuée au sein de votre organisation. Cette cartographie de risques « entreprise » et « métiers » offre un outil d’aide à la décision permettant aux décideurs d’arbitrer les problématiques au cas par cas et ainsi de mettre en œuvre un plan de traitement du risque avec des actions correctives adaptées, pertinentes et proportionnées.

À l’aide de méthodologies pragmatiques (en particulier la méthode EBIOS Risk Manager conçue par l’ANSSI), l’ensemble des chantiers peuvent s’intégrer dans une approche dite de « sécurité par les risques » qui offre, via une stratégie itérative et agile, la possibilité d’adresser les sujets qui doivent l’être au bon moment et avec les bonnes ressources.

La gestion des risques intègre également la sécurité au cœur des projets, en build comme en run. Avec cette approche des jalons de sécurité sont intégrés dans le cycle de vie du projet dans le but d’identifier les risques dès la conception et d’intégrer les exigences de sécurité lors des spécifications.

Enfin, un système de management des risques dans le temps peut être mis en place dans le but de fournir un outil permettant de piloter les risques et la sécurité, faire vivre et suivre le plan de traitement des risques, et de tenir l’analyse de risque à jour.

Viser et évaluer la conformité :

Fort d’une méthodologie éprouvée, nous accompagnons les entreprises dans la mise en conformité de leur organisation sur un vaste panel de normes, directives, loi ou réglements (ISO 27001, NIS2, LPM, NIST, SecNumCloud, PASSI, DORA, PCI-DSS).

La mise en conformité passe en premier lieu par la réalisation d’un audit complet, analysant les pratiques, la documentation, identifiant les écarts et non-conformités et documentant les actions à mettre en œuvre.

Pour chaque référentiel de conformité, une feuille de route et un plan d’actions détaillés sont ensuite délivrés. Nous sommes en capacité de proposer un accompagnement complet et sur mesure, en s’appuyant sur l’ensemble des forces vives et compétences des experts Synetis pour aller jusqu’à la certification ou l’homologation, le cas échéant. Enfin, des outils de suivi de la conformité, tels que des tableaux de bord de peuvent être mis en place et configurés par nos experts.

Cyberattaque, incendie, dégradation, vol, événements climatiques, crise géopolitique : plus que jamais les organisations doivent être prêtes à faire face à une situation de crise. Pour ce faire, nos experts en cybersécurité vous accompagnent dans l’élaboration de stratégies de continuité opérationnelle, de continuité informatique et dans la préparation à la gestion de crise.

Continuité opérationnelle : En établissant une stratégie de continuité opérationnelle, vos équipes sont à même de pouvoir maintenir l’activité et l’organisation peut s’adapter face à un événement inédit. En adoptant une posture résiliente, un dispositif de fonctionnement en mode dégradé (travail à distance généralisé, équipements de secours) accompagné de moyens de communication et de dispositifs d’accompagnement des équipes seront mis en place pour faire face à la situation.

Continuité informatique : En analysant préalablement le fonctionnement quotidien de l’entreprise, les chaînes de valeurs et les actifs critiques de l’entreprise sont identifiés. Pour chacun de ces actifs un objectif de continuité est établi incluant le délai maximum acceptable pour reconstruire l’actif et le niveau d’historisation de données associés permettant un fonctionnement en mode dégradé.

Préparer la survenance d’une crise : En cas de crise, les premiers instants sont cruciales. Pour que puissiez être réactifs et efficients, nos équipes vous accompagnent dans l’élaboration d’un dispositif de gestion de crise sur-mesure : définition de la chaîne de décision, gouvernance de la crise, annuaires, formalisme réglementaire, , préparation à la communication interne et externe…

Enfin, afin de ne pas céder aux émotions durant la crise, éprouver les dispositifs et se former, nous organisons des exercices grandeur nature pour vous préparer à survenance d’un évènement majeur.

Nos atouts.

Prestation sur mesure

Nous construisons une approche et une méthodologie spécifiquement adaptées à votre contexte et vos enjeux, pour adresser précisément votre besoin et y répondre.

Flexibilité & adaptation

Nous prenons en compte au fil de chaque mission l’ensemble des retours pour adapter dès que nécessaire notre approche pour répondre aux évolutions.

expérience

Nos consultants ont en moyenne 6 ans d’expérience dédiée à la GRC et ont connu des contextes missions variés. Le tout pilotées et supervisées par des consultants seniors et managers.

engagement

La priorité absolue est l’atteinte du résultat et la qualité des prestations réalisées. L’ensemble des équipes sont pleinement mobilisées, des consultants à la Direction.

Formations offensives dédiées.

Nourries par la R&D et les retours d’expérience de ses consultants, Synetis est en mesure de dispenser des formations à vos collaborateurs sur de nombreux sujets liés au thème majeur de la cybersécurité.

La durée des formations offensives varie, majoritairement déroulées sur une journée, certaines peuvent s’étendre jusqu’à 3 à 5 jours, permettant au consultant de Synetis d’aborder chaque thème de manière complète et d’apporter toutes les clés essentielles aux participants pour comprendre et assimiler la formation.

En matière de formation cybersécurité, le catalogue de la GRC est composé de :

Vous trouverez en cliquant ici le lien complet des formations

Nos experts vous répondent.

Ces retours fournissent une vue d'ensemble complète des pratiques de gestion de la gouvernance, des risques et de la conformité (GRC). Ils peuvent servir de fondement robuste pour améliorer votre position globale en matière de sécurité et vous permettre de construire un dispositif de sécurité robuste et une stratégie adaptée.

L’approche GRC (Gouvernance, Risque et Conformité) renforce la sécurité en permettant de construire un dispositif de sécurité solide et une organisation adaptée. La GRC permet de définir, piloter, contrôler et améliorer la sécurité de manière pragmatique et pertinente. En identifiant les risques et en mettant en place des contrôles appropriés, la GRC aide à prévenir les violations de sécurité et à réduire les vulnérabilités.

De plus, en veillant à ce que les processus de sécurité soient conformes aux réglementations et aux normes en vigueur, la GRC aide à éviter les sanctions et les amendes. L’approche GRC offre une approche globale et intégrée de la sécurité, qui permet de garantir la confidentialité, l’intégrité et la disponibilité des informations et des systèmes.

La réalisation d’une analyse de risques est cruciale pour la sécurité de l’entreprise car elle permet d’identifier les enjeux clés, les vulnérabilités et l’écosystème de l’organisation, offrant ainsi une vision claire de son exposition aux risques.

L’analyse de risques est un outil de pilotage essentiel qui permet de prendre des décisions éclairées en matière de sécurité, de hiérarchiser les risques et de déterminer les mesures de sécurité appropriées à mettre en place. Elle permet également de fournir un reporting précis aux parties prenantes de l’entreprise et de s’assurer que les ressources et les efforts sont affectés aux sujets les plus critiques.

En identifiant les risques potentiels avant qu’ils ne se produisent, l’analyse de risques aide à prévenir les violations de sécurité et à réduire les vulnérabilités. L’analyse de risques est un élément clé de la stratégie de sécurité globale de l’entreprise.

La conformité est un élément essentiel de la sécurité de l’entreprise car elle permet de comparer et d’évaluer les pratiques en place à des référentiels éprouvés et reconnus. En respectant les normes et les réglementations en vigueur, l’entreprise peut améliorer sa sécurité et réduire les risques de violation.

De plus, la conformité renforce la confiance des clients et des parties prenantes dans l’entreprise, en leur montrant que celle-ci prend au sérieux la sécurité et la protection des données. La certification est une étape additionnelle qui permet de faire reconnaître par un tiers indépendant le respect de ces exigences.

La certification peut être bénéfique pour l’entreprise car elle démontre son engagement envers la sécurité et la conformité, et peut renforcer sa réputation auprès des clients et des parties prenantes.

Les enjeux de la conformité pour la sécurité de l’entreprise sont multiples : amélioration de la sécurité, renforcement de la confiance des clients et des parties prenantes, respect des normes et des réglementations en vigueur, et possibilité d’obtenir une certification reconnue. Il est donc important pour l’entreprise de mettre en place une stratégie de conformité solide et efficace.

La sensibilisation des employés est un élément clé de la sécurité de l’entreprise car une grande majorité des attaques informatiques impliquent une erreur humaine à un moment ou à un autre. Les pirates informatiques savent que manipuler les individus est souvent plus facile que d’affronter les dispositifs techniques de sécurité. En sensibilisant les employés aux bonnes pratiques et à la vigilance, il est possible de réduire significativement la vulnérabilité de l’entreprise.

La sensibilisation des employés permet de les informer sur les risques liés à la sécurité informatique et de les former aux bonnes pratiques en matière de sécurité. Elle permet également de les encourager à adopter des comportements plus sûrs, tels que la création de mots de passe forts, la vérification de l’identité des expéditeurs d’e-mails et la protection des données sensibles.

La sensibilisation des employés est un élément essentiel de la stratégie de sécurité globale de l’entreprise. En acculturant les employés aux bonnes pratiques et à la vigilance, l’entreprise peut se protéger significativement contre les cyberattaques et réduire les risques de violation de données.

Synetis propose une gamme de services pour accompagner les RSSI et les responsables de la sécurité informatique dans l’ensemble de leurs missions, que ce soit pour des tâches quotidiennes ou pour le cadrage et le pilotage de projets de sécurité. Nous aidons les RSSI à évaluer les risques et les vulnérabilités de leur entreprise, à mettre en place des mesures de sécurité adaptées et à gérer les incidents de sécurité.

Nous proposons également à nos clients de construire avec eux des feuilles de route personnalisées, spécifiquement adaptées à leurs besoins, à leurs risques et à leurs enjeux. Ces feuilles de route permettent d’optimiser les ressources et de s’assurer que les actions les plus impactantes en termes de sécurité sont mises en place.

Synetis peut aider les RSSI à gérer la sécurité informatique de leur entreprise en proposant des services adaptés à leurs besoins, en les accompagnant dans la mise en place de mesures de sécurité efficaces et en construisant avec eux des feuilles de route personnalisées pour optimiser la sécurité de leur entreprise.

Il n’y a pas de prérequis en termes de niveau de maturité en cybersécurité pour adopter une approche GRC. En effet, les outils de la GRC peuvent aider à construire une stratégie de sécurité solide et à identifier les chantiers clés à mettre en place pour améliorer la sécurité de l’entreprise.

L’approche GRC permet de définir une gouvernance de la sécurité, d’identifier les risques et de se conformer aux réglementations en vigueur, quel que soit le niveau de maturité initial de l’entreprise en matière de cybersécurité. L’approche GRC peut aider les entreprises de tous niveaux de maturité en cybersécurité à améliorer leur stratégie de sécurité globale.

Pour évaluer le niveau de maturité en cybersécurité d’un client, nous proposons un diagnostic cyber complet. Ce diagnostic permet d’évaluer le niveau de maturité de l’entreprise en matière de sécurité informatique, d’identifier les vulnérabilités et les risques, et de définir les actions à mettre en place pour améliorer la sécurité.

Dans le cadre de notre offre de diagnostic cyber avec la CEIDF (Caisse d’Epargne Île-de-France), nous établissons un diagnostic cyber qui se déroule en plusieurs étapes, allant de l’analyse des politiques de sécurité en place à l’évaluation des pratiques de sécurité des employés, en passant par l’analyse des vulnérabilités techniques.

À l’issue du diagnostic, nous fournissons aux clients un rapport détaillé sur leur niveau de maturité en cybersécurité, ainsi que des recommandations concrètes pour améliorer leur sécurité informatique. Nous les accompagnons également dans la mise en place des actions recommandées pour renforcer leur sécurité.

Notre offre de diagnostic cyber permet d’évaluer de manière précise le niveau de maturité en cybersécurité de nos clients et de leur fournir des recommandations concrètes pour améliorer leur sécurité informatique.