Partager :

Les missions RedTeam

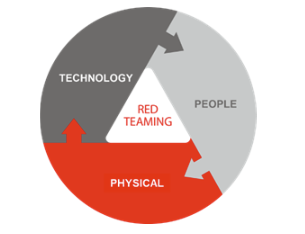

Synetis réalise des missions dites « RedTeam ». Ce type d’attaques vise à simuler le point de vue d’un attaquant externe, motivé, ayant pour but de s’introduire sur le réseau de votre organisation en vue d’effectuer des opérations de sabotage, de vol de données stratégiques, d’installation de rançongiciels voire de logiciels de persistance, etc. La méthodologie Synetis s’appuie sur trois voies pour accéder au SI de l’organisation : la voie informatique (intrusion logique), la voie cognitive (ingénierie sociale) et la voie physique (intrusion physique). Ces trois voies peuvent être utilisées en parallèle selon une méthodologie idoine.

- Quelles données sensibles de la cible peut-on obtenir d’Internet ?

- Les collaborateurs sont-ils suffisamment sensibilisés aux pratiques d’ingénierie sociale (phishing, spear-phishing) ?

- Quelles sont les conséquences de la perte / vol d’un ordinateur portable de la société ?

- Quelles sont les compromissions possibles depuis l’intérieur de la société (collaborateur malveillant, etc.) ?

La démarche de la mission RedTeam

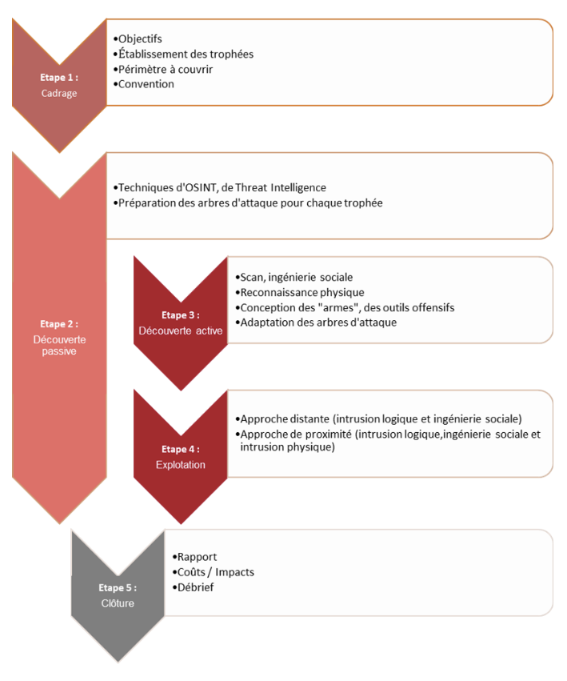

La démarche est différente de l’approche « classique » : l’auditeur va endosser le rôle d’un attaquant et, à la différence d’une approche classique où il va tenter le plus de tests possibles afin d’éprouver au maximum le périmètre audité, il va se faire le plus furtif possible pour atteindre les trophées définis, pour ne pas être détecté par les capacités de détection de la cible.

L’approche RedTeam vise à simuler des attaques réalistes (non destructives), pour éprouver en profondeur la sécurité d’un périmètre donné. Cette approche permet de gagner en efficacité et de mener des scénarios d’attaque avancés (intrusion logique, ingénierie sociale, phishing, etc.).

Le RedTeam est axé envers des trophées prédéfinis conjointement entre les auditeurs et le client (accès au back-office d’un site e-commerce, à une base de données clientes exfiltration de base CRM, obtention d’un accès Domain Admin, compromission de l’AD, détecter un utiliser un compte fantôme, accès à la messagerie d’un VIP, accès à un ERP, etc.). Ces trophées, contextualisés, permettent d’illustrer concrètement des risques réels pouvant impacter le client. L’obtention de ces trophées valide la faisabilité et l’exposition du client aux dits risques.

En conséquence, une approche Redteam n’est pas vouée à être le plus exhaustive en termes de tests de sécurité à l’encontre des assets (contrairement à un « pentest classique »), mais s’oriente vers une compromission globale, tactique et efficiente afin de se rapprocher au maximum des réelles attaques par le biais des trophées.

Un des objectifs est aussi de définir pour une organisation l’impact d’une véritable attaque et le coût de la mesure associée.

Les différentes voies d'intrusions possibles

Tests d'intrusion logique

Principalement distante, cette approche vise à identifier le périmètre externe du système d’information et à exploiter de potentielles vulnérabilités permettant d’aboutir à l’obtention d’un accès au réseau interne de l’organisation. On distingue trois phases distinctes :

- Phase de renseignement en source ouverte, qui se concentre sur la récolte et l’analyse d’informations sur l’organisation cible afin d’en déduire un périmètre qui sera validé et/ou précisé au fil de la mission : sites physiques, employés, partenaires, prestataires, fuites d’information (rapports internes, mots de passe, etc.), système d’information (plan d’adressage public) ;

- Phase de découverte de la surface externe du système d’information, visant à cartographier les infrastructures accessibles depuis l’Internet : services exposés, technologies employées, équipements de sécurité ;

- Phase de tests offensifs sur les services externes, visant à s’introduire dans la DMZ de l’organisation par compromission de serveurs frontaux, puis à rebondir sur le réseau interne.

Campagnes d’ingénierie sociale

Cette approche vise à exfiltrer des informations d’authentification ou s’introduire sur le réseau interne de l’organisation en exploitant par exemple des techniques d’hameçonnage. On distingue trois phases distinctes :

- Phase de profilage, pour identifier une liste de personnes à cibler pour la campagne d’hameçonnage et récolter un maximum d’informations pour pouvoir élaborer des scénarios pertinents ;

- Définition de scénarios pour la campagne d’hameçonnage (envoi de mail invitant la victime à se rendre sur une URL pour saisir ses identifiants ou à télécharger un fichier malveillant contenant une porte dérobée, par exemple) ;

- Réalisation de la campagne, par exemple : envoi de mails, récolte des indicateurs (statistiques relatives à la réception/lecture du mail/ouverture du lien malveillant) et obtention des accès (porte dérobée ou identifiants).

Tests d’intrusion physique

Cette approche vise à obtenir un accès au réseau interne de l’organisation via une approche de proximité pouvant aller jusqu’à l’intrusion physique des locaux de l’organisation (siège ou filiale, par exemple) :

- Phase de reconnaissance active : découverte périmétrique des lieux / des employés, identification des réseaux sans-fils environnants et tests offensifs à l’encontre de celui-ci, fouille de poubelles, dépôt de clés USB malicieuses, etc. ;

- Intrusion physique et dépôt d’un implant sur le réseau interne visant à obtenir un accès distant (antenne Wifi ou 4G) ;

- Tests offensifs sur le réseau interne.

A l’issue de cet exercice, qui peut s’étaler sur plusieurs semaines, la liste des vulnérabilités sera établie par les auditeurs Synetis, assortie d’un plan d’actions. Synetis s’engage à remettre le système d’information dans le même état qu’avant le début de l’exercice.

La méthodologie Redteam de Synetis est décrite ci-dessous (où la phase 2 est réalisée en continu tout au long de la prestation) :