| gouvernance, risques & conformité

Règlement DORA : guide complet pour se préparer

L’Union européenne franchit une nouvelle étape importante dans la protection de son secteur financier contre les menaces numériques. Avec la mise en application le 17 janvier 2025 du Digital Operational Resilience Act (DORA), l’UE souhaite harmoniser et renforcer la cybersécurité, la résilience opérationnelle des entités financières et de leurs prestataires de services TIC critiques.

Dans cet article, nous explorerons en détail ce que la réglementation DORA implique pour les institutions financières européennes et comment les entités peuvent se préparer pour assurer leur mise en conformité. De la compréhension des principaux piliers de DORA à la mise en œuvre de stratégies de gestion des risques TIC, nous vous fournirons un guide complet pour naviguer dans ce nouveau paysage réglementaire.

Comprendre la réglementation DORA

Définition et objectifs

Le Digital Operational Resilience Act est une réglementation de l’Union européenne. Sa mission : renforcer la résilience opérationnelle numériques des entités financières et qu’elles soient en mesure de faire face aux cybermenaces. Entrée en vigueur le 16 janvier 2023, elle s’appliquera à partir du 17 janvier 2025.

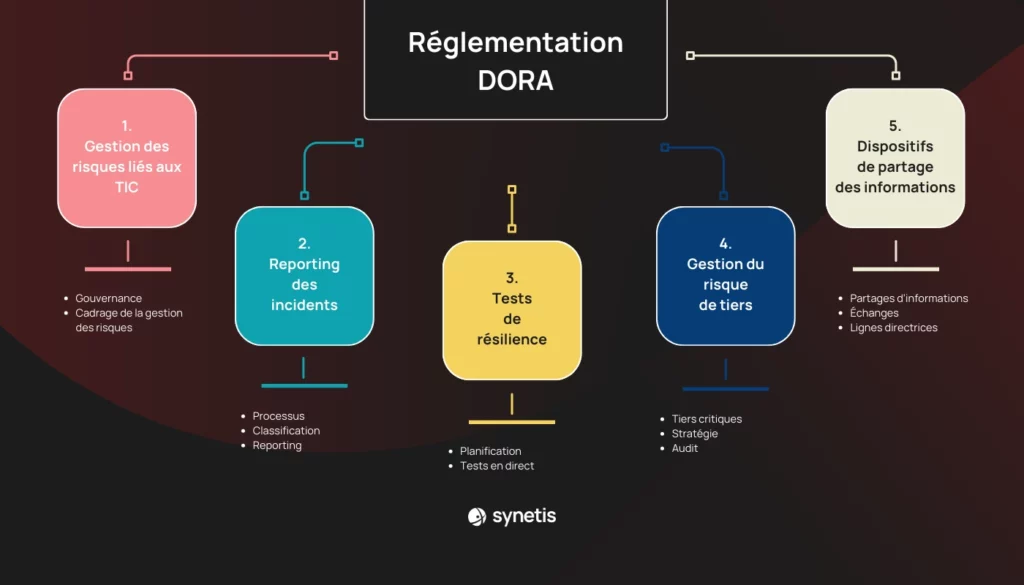

DORA met en place un cadre juridique commun pour gérer les risques liés aux technologies de l’information et de la communication (TIC) dans le secteur financier pour harmoniser le paysage juridique de l’UE. Cette réglementation concerne un large éventail d’entités financières et de prestataires de services TIC critiques. Elle impose des exigences strictes pour la gestion des risques TIC, la déclaration des incidents, les tests de résilience opérationnelle et la gestion des risques liés aux tiers, et favorise le partage d’informations sur les cybermenaces.

Champ d'application et entités concernées

Le cadre juridique établi par DORA s’étend à une multitude d’acteurs dans le secteur financier. Le règlement DORA concerne non seulement les banques et les compagnies d’assurance, mais également les établissements de paiement, les sociétés de gestion de fonds, les bourses de valeurs, ou encore les plateformes de trading en ligne. En outre, DORA vise les fournisseurs de services de technologie de l’information et de la communication considérés comme critiques pour le bon fonctionnement de ces entités financières.

Cette catégorie inclut les prestataires de services cloud, les fournisseurs de solutions de cybersécurité, et les entreprises de gestion de données. Tous ces acteurs doivent désormais respecter des normes strictes en matière de gestion des risques TIC. De même qu’ils sont tenus de mettre en place des mécanismes robustes pour identifier, évaluer, atténuer les risques associés à l’utilisation des technologies numériques, et prendre les mesures nécessaires.

Comprendre les piliers de la réglementation DORA

De plus, le règlement DORA repose sur cinq piliers fondamentaux. L’objectif : établir un cadre complet de gestion des risques, des incidents, des tiers et du partage d’information, et de mise en place de tests de résilience.

Le premier pilier est lié à la gestion des risques liés aux TIC. Le règlement DORA exige que les entités financières identifient, évaluent et atténuent des risques associés à leur SI. L’ICT Risk Management inclut la mise en place de politiques de continuité des activités et de plans de reprise après sinistre pour garantir une récupération rapide après un incident lié aux TIC.

Les entités doivent également effectuer des analyses de risques régulières et élaborer des stratégies de remédiation pour renforcer leur résilience cyber. Pour améliorer leur sécurité, les organisations sont encouragées à adopter une approche holistique de la cybersécurité.

L’autre point clé réside dans la gestion organisée des incidents cyber liés aux TIC. Les institutions financières concernées doivent établir des mécanismes robustes pour identifier, enregistrer, classer et rapporter efficacement les incidents de sécurité. Elles sont tenues de rapporter toutes ces informations auprès des autorités compétentes. Pour cela, des rapports de suivi doivent être créés entre une semaine et un mois suivant l’incident.

De plus, le règlement DORA souhaite que les institutions financières effectuent des tests réguliers pour vérifier l’efficacité de leurs stratégies de résilience. Notamment au travers de la mise en place de programmes de tests complets, dont des évaluations, des méthodologies, les bons outils et les bonnes pratiques.

Les tests d’intrusion basés sur l’évolution ou la typologie des menaces, réalisés par les équipes « Red Team » doivent être réalisés au moins tous les trois ans. Ils doivent l’être sur les systèmes de production pour identifier et prendre les mesures adéquates pour corriger les faiblesses ou les lacunes.

Le quatrième pilier reconnaît l‘importance des services fournis par des tiers et exige, par conséquent, une gestion rigoureuse des risques qui y sont associés. Les entités financières doivent effectuer des évaluations approfondies de leurs fournisseurs de services tiers. De plus, elles doivent maintenir un registre de tous les contrats et accords, en spécifiant ceux qui affectent des fonctions vitales ou critiques.

Les exigences contractuelles doivent inclure des clauses standard minimales. Comme par exemple, en matière de résiliation, ou encore mettre en place une surveillance continue avec les prestataires tiers.

Enfin, le règlement DORA encourage le partage d’informations et de renseignements sur les cybermenaces entre les organisations et les Etats européens. Cette collaboration permet de mieux se préparer aux cyberattaques, de développer les capacités de détection et de défense des entités financières. Mais également de favoriser une culture de collaboration pour renforcer la résilience collective du secteur financier. Les entités financières sont incitées à partager les renseignements et les informations sur les menaces avec d’autres entités financières de confiance.

Comment se préparer à DORA ?

Pour se préparer efficacement à DORA, les entreprises doivent suivre plusieurs étapes clés. Voici un guide complet de ces étapes pour vous aider à naviguer dans ce processus de mise en conformité.

Evaluer son environnement numérique actuel et améliorer sa gouvernance

DORA s’applique à une large gamme d’entités financières ainsi qu’à leurs fournisseurs de services TIC tiers critiques. Il est essentiel de déterminer si votre entreprise est directement concernée ou si elle fournit des services à des entités réglementées par DORA. La mise en place de mesures techniques ou stratégiques pour renforcer la sécurité et la résilience de vos SI est indispensable. En voici quelques-unes.

- Conduire une analyse de risques : il s’agit de la pierre angulaire d’une stratégie de gouvernance efficace. Elle permettra d’identifier les principales menaces à l’encontre du SI de l’entreprise, les vulnérabilités intrinsèques et les chantiers de sécurité. Ces derniers seront à prioriser à l’issue de la définition du plan de traitement des risques.

- Mises à jour et patching : assurez-vous que tous les systèmes et logiciels sont à jour avec les dernières mises à jour de sécurité. Cela réduit les risques d’exploitation des vulnérabilités connues.

- Réaliser un audit complet : c’est l’une des mesures les plus efficaces et complètes pour évaluer son environnement actuel. Il peut être réalisé en interne, mais pour plus de précision et d’accompagnement, il est conseillé de faire appel à un prestataire externe, spécialisé en audit DORA.

- Mise en place d’un IDS/IPS : implémentez des systèmes de détection et de prévention des intrusions (IDS/IPS) pour surveiller et protéger votre réseau. Ces outils détectent les activités suspectes et préviennent les intrusions.

- Sécurité des mots de passe : utilisez des mots de passe complexes et mettez en place une authentification multi-facteurs (MFA) pour protéger l’accès aux systèmes critiques. En effet, cela ajoute une couche supplémentaire de sécurité contre les accès non autorisés.

- Plan de Continuité d’Activité (PCA) : élaborez un PCA pour assurer la continuité des opérations en cas de cyberattaque ou de panne. Identifiez en particulier les processus critiques et planifiez des solutions de remplacement.

- Plan de Reprise d’Activité (PRA) : développez un PRA pour rétablir les services critiques rapidement après un incident. Ce plan doit inclure des procédures de sauvegarde et de restauration des données, ainsi que des protocoles de communication en cas de crise.

Faire appel à un prestataire externe spécialisé en Gouvernance, Risque et Conformité

Se conformer au règlement DORA peut représenter un défi de taille pour les entités concernées. Pour une préparation optimale et sur-mesure à DORA, il peut être avantageux de faire appel à un prestataire externe spécialisé en Gouvernance, Risque et Conformité (GRC), voici pourquoi.

L’externalisation présente de nombreux atouts pour les entreprises qui souhaitent se conformer aux exigences de DORA. Premièrement, elle permet d’accéder à une expertise spécialisée sur ces sujets de sécurité, de gouvernance et de mise en conformité. Les prestataires de services sont des experts qui possèdent une connaissance approfondie des menaces, des enjeux, des défis et des meilleures pratiques de sécurité.

De plus, l’externalisation permet de réduire considérablement les coûts opérationnels. Recruter, former et gérer une équipe interne dédiée à la cybersécurité est extrêmement coûteux. L’externalisation permet de réduire ces coûts, en évitant les dépenses initiales liées à l’acquisition d’outils sophistiqués, à la formation du personnel et à la maintenance des infrastructures. En optant pour des services externalisés, les entreprises peuvent bénéficier de modèles de paiement flexibles, comme des abonnements trimestriels ou annuels, et avoir la main sur leur gestion budgétaire à long terme.

Enfin, grâce à l’externalisation, les entreprises peuvent se concentrer sur leur cœur de métier. Cette délégation permet de libérer des ressources internes. Les équipes peuvent ainsi se consacrer pleinement aux activités stratégiques et opérationnelles à valeur ajoutée.

Quels enjeux pour le secteur financier européen ?

Comprendre le rôle des autorités

Dans ce règlement DORA, les autorités, que sont, par exemple, l’Agence de l’Union européenne pour la cybersécurité (ENISA), l’Autorité Bancaire Européenne (EBA), l’Autorité Européenne des Marchés Financiers (ESMA), ou encore les autorités nationales telles que l’ANSSI, ont un rôle important. Leur mission : surveiller, évaluer, conseiller et assurer la coopération et la coordination des différentes organisations financières à l’échelle européenne.

Quelles sanctions ?

Elles ont également le devoir de mettre en place et d’appliquer des pénalités en cas de non conformité. Les entités financières peuvent être condamnées à des amendes pouvant aller jusqu’à 10 millions d’euros, ou 5% de leur chiffre d’affaires annuel total.

Pour les infractions graves, les amendes sont plus lourdes ; 2% du chiffres d’affaires annuel mondial total ou 1% du chiffre d’affaires quotidien annuel moyen mondial de l’année précédente. En outre, les prestataires de services TIC critiques, eux, peuvent être condamnés à des amendes allant jusqu’à 5 millions d’euros.

Le règlement européen DORA représente un tournant majeur pour le secteur financier de l’UE. En effet, il encourage les institutions financières à adopter une approche proactive et collaborative, et à collaborer étroitement avec les autorités pour une application harmonieuse de la réglementation. L’objectif : améliorer la résilience du secteur financier européen et garantir la continuité des opérations et des activités. Les pénalités en cas de non conformité, mêlées à la complexité de s’y conformer, sont les raisons pour lesquelles les entités financières concernées préfèrent recourir à l’externalisation et à des experts qualifiés.

Equipe GRC